Недавно я писал про средства защиты, вышедшие в тираж. Сегодня поговорим об услугах. Сподвиг меня на это Евгений Бабицкий, который подумал, что я «наехал» на его любимый PCI DSS, назвав его вышедшей в тираж услугой. О чем мне сразу и написал. Евгений, как бы это было не прискорбно, но это факт. И вы, и я в одинаковом положении. В чем суть?

В отличие от средств защиты, услуги, вышедшие в тираж, определяются несколько иначе:

1. Это услуги, которые предоставляют все.

2. Это услуги, на которых уже так просто не заработаешь. Т.е. можно, но сложно. В отличие от тех же антивирусов.

Как и Евгений, я тоже это прошел с персональными данными, но раньше. Когда-то я сделал методические рекомендации минздравсоцразвития, потом сразу – для образования и Росатома. Помогал проходить проверки, читал кучу лекций и обучений. Если переводить на язык денег, я обладал экспертными знаниями и опытом по теме, и это позволяло мне оказывать качественный сервис за хорошие деньги.

Но время шло, подтянулись новые игроки, открылось много небольших интеграторов – и на рынке стало много предложений по персональным данным. Например, сейчас можно найти конторки, которые сделают это за 100 тысяч рублей. Проблема усугубляется тем, что зачастую важна цена услуги, а не ее качество.

Помню, как-то в одном казанском банке наше предложение было на 200 тысяч дороже, но гораздо качественней. Функциональный заказчик это понимал, но он же знал и своего директора, которому надо было подешевле. В итоге я услышал – либо падаете на 200 тысяч, либо не работаем.

То же самое происходило и с PCI DSS. Я помню те благословенные времена, когда у нас было всего две компании со статусом PCI QSA (ох, какие они чудесные срачи устраивали между собой на форумах). Когда-то обследование по PCI DSS можно было продать за 400 тысяч долларов. И это не какой-то удачный случай, это поголовно так было. Именно с того времени тянется большинство внедрение ArcSight, который ставили в сегмент PCI DSS и больше не трогали. Сейчас эти времена прошли, ASV-сканирование сейчас можно взять за 100 тысяч рублей, внешний аудит и комплект документов за 500. Печалька :(

Назовем их всех

1. Персональные данные. Как уже говорил, сейчас только ленивый не занимается этим. На рынке полно небольших конторок и фрилансеров, которые готовы сделать проект за любые деньги.

<реклама>

Обратившись сегодня, вы получите исчерпывающую консультацию по защите персональных данных от профессионалов, съевших на этом стаю собак. Проекты любой сложности за вменяемые деньги. Пишите! :)

<реклама>

2. СТО БР и НПС. СТО БР был с самого начала мертворожденным. Отличный стандарт, огромная работа, но легкость присоединения к нему убила этот рынок. Плюс к этому узкая отрасль, на которой уже все сделано. НПС примерно такой же.

3. PCI DSS. Все крупное сделано, осталась лишь поддержка. Если вам это надо, обращайтесь в Compliance Control, они давно этим занимаются (Евгений, с тебя причитается :)).

4. Pen-test. Тут ситуация двоякая. Есть два вида: просканировать сканером (так называемый assessment) или реально поломать. Не знаю, как со вторым, а вот с первым просто швах. Помню, разговаривал с директором ИБ топ-3 банка, он рассказывал, как сделал запрос нескольким интеграторам на пентест, и один подмосковный интегратор ему предложил это сделать за 35 т.р. С поправкой на желание «зайти в клиента» это стоит те же 100-200 т.р.

5. Аттестации. Как по конфиденциалке и персональным данным, так и по гостайне. Лицензиатов много, ценники мизерные и зависят только от количества компьютеров.

Все так плохо?

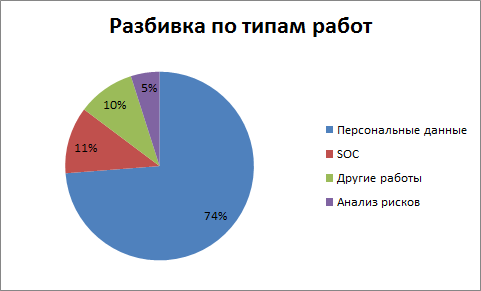

Конечно, нет. На рынке с таким количеством игроков вступают в действие уже обычные законы любого потребительского рынка. Изменяется состав услуг и позиционирование. И это реально работает. В моей квоте персональные данные все еще занимают 60%, хотя многие интеграторы уже махнули на ЗПД рукой. Так что не отчаивайтесь, если ваши услуги вышли в тираж.

Всего вам доброго.