Хотел бы вас спросить: каким будет мир через 20 лет? Уверен, что в ответе вы примените всю вашу фантазию. Вы посмотрите вокруг на то, что вас окружает, найдете архаичные предметы, технологии и идеи. Вы улучшите или замените их. Вы, подобно фантастам середины прошлого века, опишите мир более технологичным, новым. И попадете в ту же ловушку, что и они. Главная проблема фантастов в том, что практически ничего из предсказанного ими не сбылось. Сегодня больше похоже на вчера, чем мы вчерашние могли бы подумать.

Бенуа Мандельброт однажды сформулировал эффект Линди: для всего того, что портится, каждый дополнительный день жизни означает, что ожидаемая дополнительная продолжительность жизни становится короче. Для всего того, что не портится, каждый дополнительный день может означать, что ожидаемая продолжительность жизни станет длиннее.

Во всем мире четко прослеживается тенденция усиливающейся адаптации принципов и технологий удаленной работы в стиле мобильных сотрудников. Руководители, не боящиеся делать сотрудников мобильными, видят, что те начинают использовать для работы даже свои личные смартфоны.

К тому, что портится, можно отнести материальные объекты – компьютеры, машины, одежду и т.п. К тому, что не портится, относятся идеи и технологии – двигатель внутреннего сгорания, компьютерные технологии, идея носить шкуру или ее эквивалент в холодную погоду. Таким образом, чем дольше существует технология, тем дольше она может продержаться.

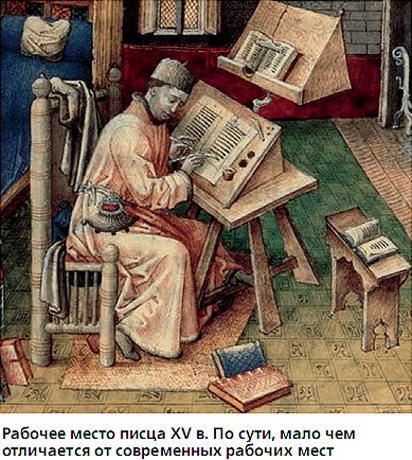

Например, я пишу эту статью, сидя за столом в кресле (идее, как минимум, 3000 лет), на мне штаны и рубашка (мало чем отличаются от аналогичных у Отци, которые он использовал 5300 лет назад). Делаю я это за вычислительной машиной, первый прототип которой был сделан более 60 лет назад, а если углубиться в суть компьютеров (проведение элементарных операций над числами), то прообразы можно отыскать и 400 лет назад (Шиккард), и 530 лет назад (Леонардо да Винчи). Монитору более 100 лет (как идее показывать изображение с помощью ЭЛТ, а вот технология сменилась на LCD и производные). Компьютерной мыши – чуть менее 50 (и, по правде сказать, она первый кандидат на вылет, для человека естественней управлять и вводить текст руками, чем курсором).

Как мы видим, «старого» среди нас очень много, а «новому» необходимо доказывать свою состоятельность. «Новое» зачастую подобно морской пене — оно на виду, оно вскипает, а потом уходит вместе с отливом. Вспомните, как в начале 1990-х гг. у всех были видеокассеты, потом CD-диски, затем DVD. Последних сейчас и не найдешь, для переноса данных удобней флешки, а для просмотра фильмов – целый набор форматов высокой четкости.

И BYOD – это такая же пена.

Доступ к корпоративной почте – это не BYOD

BYOD (Bring Your Own Device – «принеси свое собственное устройство») – это идея использовать в работе свои мобильные устройства (планшеты, телефон и т.п.). Я обращаю ваше внимание на слово «мобильные». Нет ничего нового в том, чтобы получить доступ к своей корпоративной почте из дома. Это потребность насущна и понятна (видимо, потому, что почта «стара»). Для доступа к почте необходим лишь доступ к Интернету и браузер (а может быть, почтовый клиент, VPN или т.д.).

Но BYOD идет дальше: сама его суть подразумевает доступ к бизнес-приложениям. Стоп! А зачем нам удаленный мобильный доступ к бизнес-приложениям? Подумайте минуту, кому в вашей компании необходим удаленный мобильный доступ? VIP-пользователям, на то они и VIP. Хотя я сомневаюсь, что их мобильные устройства можно назвать личными. Их настройку проводит штатная служба IТ, а сами пользователи являются мобильными в силу своего (вынужденного) статуса. Кто еще? Работники бухгалтерии? Производственные работники? Продавцы?

И вот тут кроется самое главное умолчание адептов BYOD. Они смешивают в одну кучу понятия «мобильного пользователя» и «мобильного пользователя со своим устройством». Мобильность – вещь, безусловно, полезная для ряда задач. Например, недавно одна из авиакомпаний оснастила своих пилотов планшетами с документацией к самолету (занимает несколько томов). Выигрыш налицо. Но представьте того же пилота, который приходит со своим телефоном и загружает документы на него. Это, как минимум, странно, с чем мы и разберемся далее.

Итак, мобильных пользователей у нас может быть много. Но минуточку. В нормальной организации мобильными пользователями являются, в основном, командируемые сотрудники, если у вас, конечно, не почтовая служба с кучей курьеров или подобный бизнес. Я сам работаю в крупной группе компаний с тысячами сотрудников и часто езжу в командировки. Командируемый сотрудник знает, куда он едет и что ему там понадобится. Он возьмет рабочий ноутбук, на котором установлены все необходимые приложения (и средства защиты), и, как только на месте отыщет вожделенный Интернет, подключится к корпоративной сети.

И тут всплывает еще одна хитрость адептов BYOD. Когда вы с ними встречаетесь, они быстро проскакивают самый первый вопрос: а к каким системам необходим мобильный доступ с личных устройств? Почту сразу убираем – это уже неотъемлемая часть бизнес-процесса, не требующая BYOD. По тем же причинам убираем Web-приложения. Остаются клиент-серверные приложения. Ведь именно под них адепты BYOD предлагают писать мобильные клиенты на десятке различных платформ. Но если сотрудник работает с клиент-серверной системой, его работа наверняка не связана с частыми разъездами. Бухгалтеры, бизнес-аналитики, хозяйственные и логистические службы, поднимальщики пингвинов. И они могут сделать необходимую работу непосредственно на рабочем месте, когда вернутся.

Чем обосновывается ценность BYOD?

Если вы спросите продавцов BYOD-решений, зачем мне использовать мобильные устройства, он вам скажет примерно следующее (отрывок из статьи одного из крупных поставщиков BYOD):

В чем важность использования мобильных устройств для бизнеса?

К сожалению, менталитет подавляющего большинства отечественных управленцев таков: сотрудник обязательно должен приходить в офис, чтобы с 9 до 18 «отбывать» там свой рабочий день, и не важно, делает ли он в это время что-то полезное (стандартный демагогический прием изобрети миф, и со всей силой на него обрушиться – здесь и далее прим. автора). К счастью, тенденция меняется. Во всем мире четко прослеживается тенденция усиливающейся адаптации принципов и технологий удаленной работы в стиле мобильных сотрудников. Руководители, не боящиеся делать сотрудников мобильными, видят, что те начинают использовать для работы даже свои личные смартфоны. Они становятся (есть такой термин) hyper-connected (так ведь выше вы сказали, что сотрудники отбывают номер на работе): образно говоря, сотрудники не расстаются со смартфонами даже во сне, а, проснувшись, первым делом проверяют рабочую почту (зачем? Если через два часа он будет на рабочем месте?). И последнее, что они делают перед сном, – тоже проверяют рабочую почту (наверно, чтобы срочно позвонить клиенту). Как показало недавнее исследование iPass, такие сотрудники приносят компании примерно 240 человеко-часов дополнительного рабочего времени в год (интересно, как производился подсчет? Проверка почты – 5 минут, два раза в день, на 365 дней – получается 60 человеко-часов), за которое компания не платит ни копейки. Это value, которое можно перевести в деньги буквально одним щелчком пальцев. Человек по собственному желанию тратит на работу свое личное время, его легко «поймать» во время перекура или за обедом. Это важно для развития бизнеса: высококвалифицированных человеческих ресурсов может быть немного, зато они находятся в постоянном доступе. Разрешение использовать собственные устройства – это еще и инструмент повышения лояльности сотрудников, что важно для любой корпорации.

[…]

Словом, бизнес должен осознать пользу использования сотрудниками собственных устройств и не прибегать к одним лишь запретам. Это реальный источник прибыли для компании.

BYOD – источник прибыли

Бизнес должен осознать пользу использования сотрудниками собственных устройств и не прибегать к одним лишь запретам. Это реальный источник прибыли для компании.

Мифическое повышение трудоспособности кочует из одной статьи о BYOD в другую. Неужто работник – это собака Павлова, и мотивируется от использования своего, а не корпоративного устройства? Сделали BYOD, лампочка зажглась – слюна потекла? Если человек мотивирован работать, он будет достигать результата, используя все имеющиеся ресурсы. А вот немотивированных сотрудников BYOD способен превратить в настоящую угрозу для компании.

Мифическое повышение трудоспособности кочует из одной статьи о BYOD в другую. Неужто работник – это собака Павлова, и мотивируется от использования своего, а не корпоративного устройства? Сделали BYOD, лампочка зажглась – слюна потекла? Если человек мотивирован работать, он будет достигать результата, используя все имеющиеся ресурсы. А вот немотивированных сотрудников BYOD способен превратить в настоящую угрозу для компании.

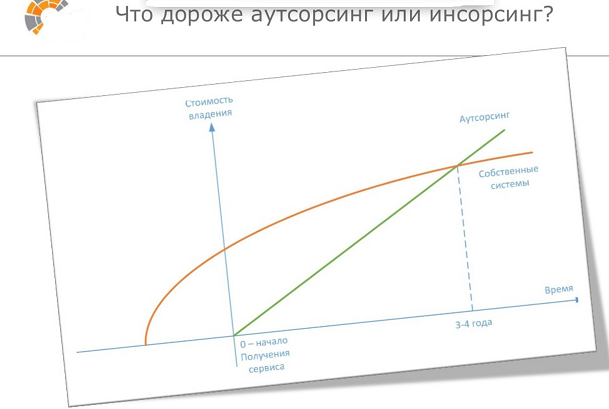

Еще одним обоснованием ценности BYOD выступает снижение затрат. Часто так и пишут: «снижение затрат» и все. Иногда уточняют, что уменьшаются затраты на поддержание инфраструктуры и вообще на IТ-инфраструктуру. Тут все очень неоднозначно. Если запросить решение под ключ у известного западного вендора, то решение BYOD влетит вам в копеечку. Вам потребуется отдельный шлюз для мобильных пользователей, и это при том, что не любой пользователь туда сможет подключиться. В лучшем случае это будет iOS и Android старших версий. А что делать другим пользователям? Наверное, их придется демотивировать, сказав, чтобы меняли телефон на поддерживаемый.

Еще вам потребуется поднять свой Store для всех поддерживаемых платформ, чтобы раздавать корпоративное ПО. Нанять программистов, чтобы они доработали приложения. Установить средства защиты. Обучить и, возможно, расширить штат IТ-службы, так как именно она примет на себя основной удар BYOD (и он никогда не ослабнет, как в обычных случаях: пользователи буду приходить и уходить, а устройства – меняться). Стоит ли игра свеч?

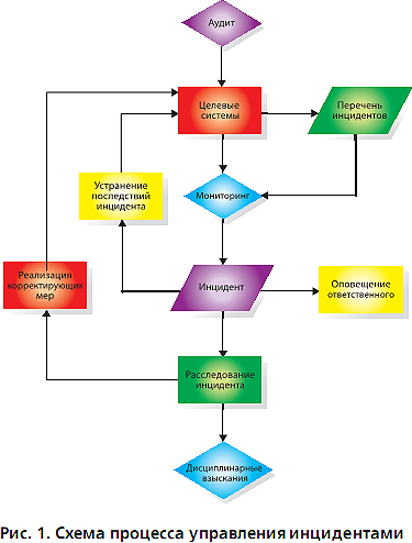

И, разумеется, все это очень небезопасно. Сколько уже было инцидентов увода конфиденциальной информации через телефоны? Десятки? И их количество будет только расти. Телефоны будут красть, их будут забывать и терять, их будут продавать, не удалив ключевую информацию.

Стоит ли внедрять сомнительную, крайне дорогую технологию, которая нужна единицам в вашей компании? Ответ за вами.

О будущем BYOD

В заключении хотелось бы сказать о будущем BYOD. Он будет жить в том или ином виде. Он будет жить, пока люди, продвигающие его, будут находить тех, кому это можно продать. Как только экономическая выгода иссякнет, BYOD умрет. А ваше рабочее место, как и мое, все так же будет состоять из «старых» вещей.

Дудко Дмитрий

Опубликовано: Журнал «Information Security/ Информационная безопасность» #4, 2014