Стоит нам перенестись из теории в прикладную область, здесь мы сталкиваемся с проблемой выбора. Найти подходящие конкретной компании программные средства – вот это уже задача нетривиальная. Как же разобраться во всем многообразии предложений и не ошибиться?

Универсальный инструмент для управления рисками

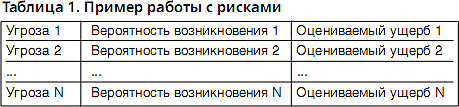

Когда мы слышим про управление рисками, мы сразу представляем себе большие и не очень перечни, в которых эти самые риски перечислены. В самом простом случае мы получаем примерно то, что показано в табл. 1.

Как вы заметили, использована обычная таблица. Самый распространенный табличный процессор – MS Excel. Примем его за нормированную единицу оценки, поскольку его функционала вполне хватает для определения рисков. Однако каким бы удобным инструментом ни был Excel, у него нет ряда функций. Например, вам никогда не удастся добиться многопользовательского режима работы. Или же в том случае, если количество угроз перевалит за несколько десятков, да еще и потребуется проводить анализ рисков для различных процессов/филиалов/подразделений, количество отслеживаемых зависимостей начинает усложнять работу, а полезный эффект от работы с Excel стремительно уменьшается.

Таким образом, Excel можно использовать на начальном этапе или в тестовых целях, но для работы с рисками он не подойдет.

Что же тогда выбрать?

Не будем рассматривать конкретные продукты, иначе это превратится в переписывание рекламных материалов. Обозначим ключевые требования к программным продуктам для управления рисками.

Интуитивно понятный интерфейс

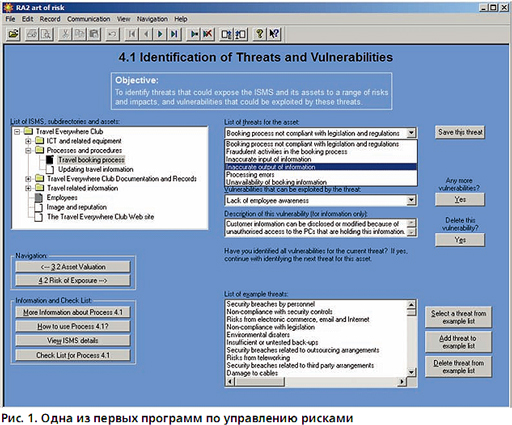

Казалось бы, куда проще. Уже все заявляют о простоте работы с интерфейсом (рис. 1). Но это, пожалуй, самое главное. Если вы часто работает с Excel, то наверняка столкнулись с нетривиальным расположением привычных разделов и кнопок при выходе новых версий MS Office 2007, 2010 и 2012.

К сожалению, большинство программ требуют много времени на изучение интерфейса. Нивелировать фактор его сложности помогут онлайн-курс или видео по основным функциям.

Поддержка русского языка

Если вы начнете использовать ПО, основанное на методике иностранного стандарта (ISO 31000 и 27000, FERMA и др.), то рискуете не использовать все доступные функции.

Наличие предустановленных перечней угроз и активов

Как ни крути, а вбивая перечни угроз, можно непродуктивно потратить уйму времени или что-то забыть. Гораздо лучше работать с уже готовым перечнем, адаптируя его под собственные нужды (рис. 2).

К тому же очень удобно иметь готовые элементы для управления СУИБ, а не моделировать их самому.

Многопользовательская работа и Web-доступ

Время и технологии не стоят на месте. Сейчас уже нет возможности работать одному сотруднику с одной копией программы, в которой все хранится. С перечнями рисков должны работать многие сотрудники с разными ролями (хотя бы чтение и чтение/запись). А доступ к интерфейсу и всему функционалу должен быть как можно более простым, например через Web-консоль.

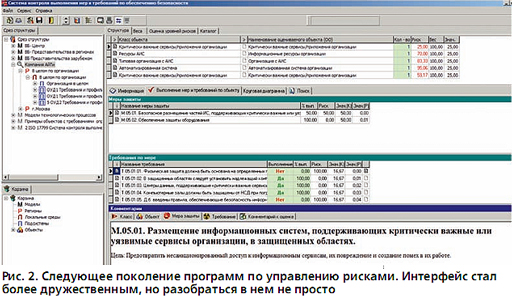

Добавление новых параметров

С одной стороны, тривиальное требование, но не везде выполнимое. Если мы используем простую формулу риска (риск = вероятность х ущерб), нам хватит и базового функционала. Но, как ни странно, не все программы позволяют добавить столько параметров, сколько необходимо (рис. 3).

К этому же требованию можно отнести импорт уже существующих перечней из других программ.

Подключение внешних источников данных

Когда мы сформировали необходимый перечень угроз и провели оценку рисков, наша модель остается статичной. Она не изменится во времени, если вы ее сами не измените. А ведь у нас столько систем безопасности, каждая вносит свой вклад в управление рисками, понижая или повышая уровень угрозы. Таким образом, программа управления рисками должна иметь возможность изменения параметров рисков в зависимости от произошедших событий.

Так, полгода не обновляющиеся антивирусные базы должны увеличивать степень рисков, связанных с вирусной активностью, а также всех бизнес-процессов, где эти элементы присутствуют.

Все вышеперечисленное также относится и к системе управления ИБ, так как риск-менеджмент – это составляющая подсистема качественного средства автоматизации СУИБ.

Универсальный инструмент для управления ИБ

В сущности, управление информационной безопасностью можно осуществлять и с помощью офисных программ. Однако, как и каждый самостоятельный процесс, управление ИБ требует значительных трудозатрат для функционирования. Большинство этих работ приходится на рутинные операции, которые легко поддаются автоматизации. Рассмотрим желаемые функции.

Функционал управления СУИБ

Самый первый и важный пункт. ПО автоматизации СУИБ должно автоматизировать все или большинство функций, в эту СУИБ входящих. Например, в ISO 27001 есть 10 разделов с контролями, а в PCI DSS – 12. Берем количество функций, которые автоматизируются, и высчитываем их отношение к общему количеству. Получаем, что по ISO у нас 100%-ное выполнение, а по PCI DSS – 47%-ное.

Инвентаризация защищаемых активов

Крайне желательно, чтобы программа самостоятельно могла поддерживать в актуальном состоянии имеющиеся активы и вносить изменения. Если добавление новых активов – не критичная задача, то отслеживание уже существующих прямо влияет на актуальность и эффективность процесса управления ИБ.

Отображение процессов

Так как процесс управления ИБ неразрывно связан с бизнес-процессами, то желательно иметь наглядное представление обо всех. К процессам должны быть привязаны активы и риски.

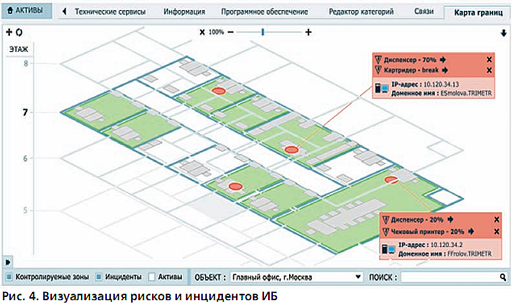

Визуализация рисков и инцидентов, оповещение

Смотреть бесконечные колонки текста и цифр интересно, но хотелось бы иметь наглядную картину инцидентов. Лучше, если она будет привязана к плану здания (рис. 4). Вместе с возможностью инвентаризации активов подобная визуализация становится мощным инструментом мониторинга.

Также желательно иметь возможность оповещения ответственных лиц по электронной почте или SMS для оптимизации времени реагирования на инцидент.

Управляющие воздействия

Несколько лет назад это был тренд систем управления – автоматические действия на определенные события. Функция, безусловно, полезная, но требующая очень аккуратного использования.

Минимальная кастомизация

Некоторые производители избрали своей тактикой продавать «полупустой продукт». Вы покупаете оболочку, а затем интегратор за отдельные деньги «допилит» вам требуемый функционал. В бухгалтерских системах этого придерживается 1С, а в сфере безопасности – некоторые вендоры SIEM-решений.

В принципе в этом нет ничего плохого, если есть деньги и время. Но не забывайте, что в продукте, разработанном специально для вас, будут специфические именно для вашей среды особенности и дырки, которые не закрываются общими патчами. Как правило, гораздо комфортнее работать с решением, настроенным под конкретную задачу, а не специально для этого разработанным.

Для того чтобы окончательно разобраться с продуктами и выбрать конкретное ПО для управления ИБ и рисками, вы можете воспользоваться табл. 2 (выберите подходящий вариант для каждого параметра и сложите оценки).

Дудко Дмитрий

Опубликовано: Журнал «Information Security/ Информационная безопасность» #1, 2014