Авторская версия.

В современной корпоративной и государственной жизни невозможно избежать встречи с автоматизированными системами. Каждый из нас является пользователем как минимум 2-3 из них. Кроме того, некоторые в той или иной мере выступают владельцами существующих или проектируемых систем в части определения целей, задач и методов их выполнения. Владельцем системы может быть и руководитель крупного департамента, и начальник отдела, и ведущий инженер или администратор.

Каждый владелец рано или поздно сталкивается с потребностью в дополнительном финансировании для поддержания деятельности системы, либо для создания новой. При поиске источников финансирования владельцы должны быть готовы ответить на ряд вопросов, главный из которых, без сомнения, – «Сколько система будет стоить?». Говоря другими словами, необходимо оценить совокупную стоимость владения. Также инвесторы не оставят без внимания окупаемость системы и вклад в финансовые показатели организации.

И если с ИТ-системами уже предпринимаются робкие попытки расчета таких оценок, то в системах безопасности, как говорится, еще и конь не валялся. Поэтому предлагаю вашему вниманию методологию расчета совокупной стоимости владения, которую я и мои коллеги используем для расчета экономического эффекта автоматизированных систем (АС).

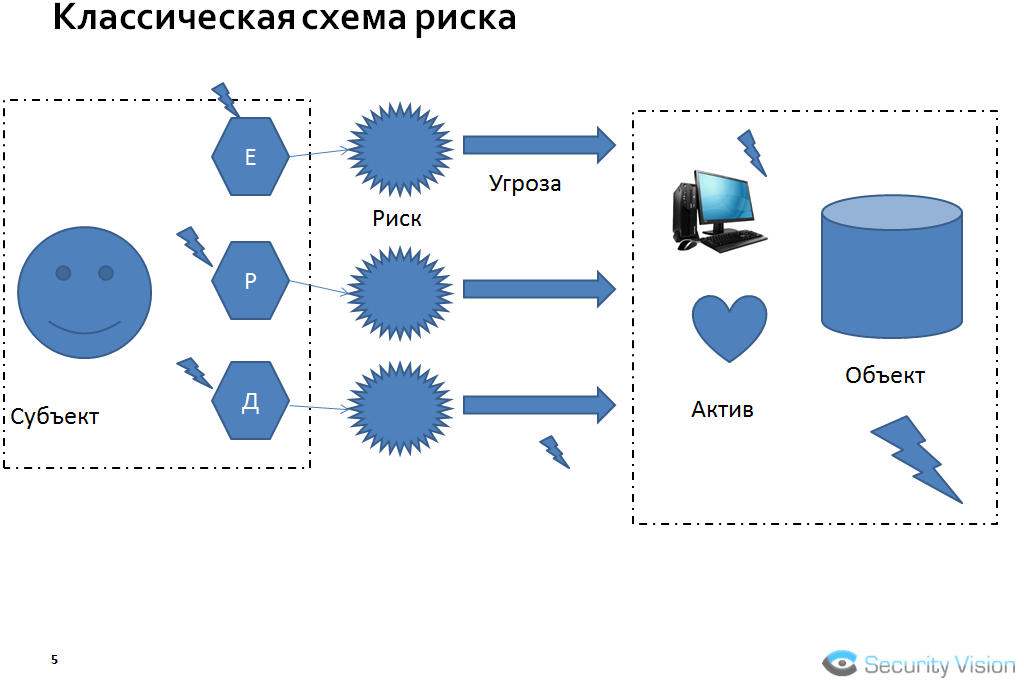

Определения

Самая частая проблема, возникающая у безопасников в коммуникации с финансовыми подразделениями и владельцами бизнеса, – отсутствие единой цели. Мы мыслим совершенно непохожими категориями, т.к. имеем отличные друг от друга устремления. Следовательно, и словарем пользуемся разным.

Поэтому начнем с самого начала – с уточнения понятий.

Разговаривать мы будем о совокупной стоимости владения (для автоматизированных систем вообще) или стоимости жизненного цикла (больше применимо для ИТ и ИБ систем). В общем случае эти термины эквивалентны.

Совокупная стоимость владения (от англ. total cost of ownership, TCO) – общая величина целевых затрат, которые вынужден нести владелец с момента начала реализации вступления в состояние владения до момента выхода из состояния владения и исполнения владельцем полного объёма обязательств, связанных с владением.

Из определения TCO, согласно западной методологии, вытекают два фундаментальных понятия о затратах:

- CAPEX (от англ. CAPital EXpenditure) – капитальные расходы компаний на приобретение или модернизацию физических активов;

- OPEX (англ. сокращение от operating expense, operating expenditure, operational expense, operational expenditure) – операционные расходы, повседневные затраты компании на ведение бизнеса, производство товаров и услуг.

В нашей же методологии мы пользуемся следующими понятиями:

- прямые затраты;

- косвенные затраты.

Почему? Во-первых, данные понятия есть в Налоговом кодексе РФ и ПБУ (Положении о бухгалтерском учете). Во-вторых, это упрощает отнесение затрат по статьям расходов.

Далее мы не будем пользоваться понятиями CAPEX и OPEX. Те из вас, от кого требуют расчеты с четким разделением на CAPEX и OPEX, смогут самостоятельно разнести затраты из методологии. Основной (упрощенный) принцип такой – если затрата единоразовая, то это CAPEX, все остальное –OPEX.

Прямые затраты

Если вы поищете в интернете определение прямых затрат, то найдете следующее определение:

«Прямые затраты» — это то, что потрачено на производство конкретных товаров или услуг. Такие расходы можно включить в себестоимость: например, стоимость сырья и зарплаты сотрудников, которые работали над продуктом.

Точное определение представлено в статье 318 Налогового кодекса РФ и содержит перечисление того, что входит в данный вид затрат.

Применимо к теме нашего разговора для расчета совокупной стоимости владения автоматизированной системой под прямыми затратами мы будем понимать:

«Прямые затраты на АС» – то, что непосредственно потрачено на создание, эксплуатацию, масштабирование и развитие автоматизированной системы.

Косвенные затраты

Общее определение косвенных затрат звучит так:

«Косвенные затраты» — это расходы, связанные с производством, которые нельзя напрямую включить в себестоимость конкретного вида изделия.

Точное определение представлено все в той же статье 318 Налогового кодекса РФ.

Для расчета TCO для автоматизированных систем мы будем использовать следующее определение косвенных затрат:

«Косвенные затраты на АС» – другие (сопутствующие) затраты, необходимые для создания, эксплуатации, масштабирование и развитие автоматизированной системы, не входящие в перечень прямых затрат.

Если немного запутались, что относить к прямым затратам, а что к косвенным – не отчаивайтесь.

Данные виды затрат отличает один признак: в зависимости от организации и проекта при создании АС без косвенных затрат можно обойтись, а без прямых – нет.

Пример необходимости расчета TCO

Одно очень крупное российское промышленное предприятие решило внедрить у себя комплексную систему защиты. В рамках внедрения была запланирована система двухфакторной аутентификации с помощью токена (защищенной USB-флешки). Токены (несколько тысяч штук) и необходимое ПО были закуплены подрядчиком, все было готово к внедрению. Итогом стал провал внедрения подсистемы, токены так и остались лежать в коробках.

Основные причины провала.

- Противодействие со стороны ИТ-службы в рамках внедрения подсистемы. Процедура требовала организации, учета, замены и вывода из обращения старых флешек, а также организации обучения пользователей новым правилам. ИТ-служба должна была понести значительные финансовые и временные затраты, что, к сожалению, не было учтено при проектировании.

- По внутренним регламентам предполагалось, что сотрудники будут использовать токены только во время работы, получая их у своего руководителя под роспись. После окончания работы токены необходимо было сдавать и хранить, например, в сейфе. Расходы на эти и другие процедуры также не были учтены.

Таким образом, ключевой проблемой стал учет только прямых расходов на систему.

Методика расчета совокупной стоимости владения

Не существует самой общей и полной методики расчета TCO, т.к. большинство затрат по статьям и размерам зависит от специфики конкретной организации. Подход, о котором я хотел бы рассказать, – часть большой методики оценки эффективности внедрения и эксплуатации автоматизированных систем, которую ЛАНИТ использует в проектах. Описываемый метод применим в первую очередь для бюджетной оценки внедрения АС, которая, как правило, применяется на стадии формулирования потребности и решения. Бюджетная оценка обладает значимой погрешностью (до 18%), устранение которой требует проведения дополнительных работ по оценке и анализу бизнес-процессов заказчика.

Полная оценка внедрения, планирование инвестиций в среднесрочном периоде (3-5 лет), а тем более оценка влияния на финансовые показатели, лежат вне рамок небольшой журнальной статьи. Если вам требуется взвешенная и обоснованная оценка – обратитесь к специалистам.

Итак, методика расчета совокупной стоимости, в сущности, сводится к суммированию перечня планируемых затрат. Данный метод позволяет производить оценку в среднесрочном периоде, влияние на производственные и непроизводственные процессы, учитывать разные источники финансирования, валюты закупок, способы оплаты и расчета с поставщиками.

Планируемые затраты:

- прямые затраты на внедрение АС;

- прямые затраты на сопровождение АС;

- косвенные затраты на внедрение АС;

- косвенные затраты на сопровождение АС.

Прямые затраты на внедрение АС

Самый простой и очевидный перечень затрат. Прямые затраты на внедрение включают следующие пункты. Это:

- Закупка аппаратных компонентов АС. Затраты на аппаратные компоненты АС – это могут быть блоки управления, считыватели, камеры и т.д., все те компоненты АС, которые закупаются с НДС. К данной статье затрат не относится серверное оборудование.

- Закупка программного обеспечения АС. Затраты на программные компоненты АС, в подавляющем количестве случаев – это будут лицензии или неисключительные права использования на программное обеспечение, т.е. компоненты, покупаемые без НДС.

- Закупка серверного оборудования. Затраты на закупку серверов и систем хранения данных. Данная статья расходов выделена, т.к. серверное хозяйство может быть представлено физическими или виртуальными серверами или быть размещено в облачной инфраструктуре. В общем случае это компьютеры, на которых будут установлены программные компоненты АС.

- Закупка автоматизированных рабочих мест. Затраты на покупку рабочих мест пользователей и администраторов. В рамках проекта могут использоваться: существующие компьютеры, модернизация существующих компьютеров, закупка новых.

- Закупка программного обеспечения (общесистемного). Затраты на программное обеспечение серверов и рабочих станций. В 90% случае это затраты на закупку дополнительных лицензий операционной системы, офисного пакета и другого ежедневно используемого ПО.

- Закупка программного обеспечения (инфраструктурного). Затраты на ПО, обеспечивающее беспрерывную работу оборудования АС. Наиболее часто встречается расширение лицензий СУБД, систем администрирования и резервного копирования.

- Закупка программного обеспечения (специализированного). Закупка программного обеспечения, не входящего в другие категории. Например, докупка лицензий на дополнительные камеры видеонаблюдения, считыватели СКУД и т.п.

- Закупка инфраструктурного оборудования. Затраты на инфраструктурное оборудование, которое будет обеспечивать беспрерывную работу АС. Сюда включаются дополнительные маршрутизаторы для нового сегмента сети, дополнительные диски для архивирования, увеличение оперативной памяти и пропускной способности серверов и маршрутизаторов.

- Затраты на средства информационной безопасности. Затраты на средства информационной безопасности АС, включают в себя: антивирусы, средства защиты от НСД, межсетевые экраны, VPN и т. д.

- Затраты на средства физической безопасности. Затраты на средства физической защиты: решетки, сейфы, видеокамеры, размещение дополнительных постов охраны, организацию пропускного режима и т.п.

- Закупка монтажных комплектов и соединений. Все закупленное оборудование необходимо установить, смонтировать и подключить. В подавляющем большинстве случаев крепеж серверов, а также кабели подключения не идут в комплекте поставки. Данный раздел не учитывают чаще всего. К нему относятся: серверные стойки, ИБП, монтажные комплекты серверов, трансиверы, оптоволоконные кабели и кабели питания.

- Работы по проектированию. Работы по созданию необходимого комплекта проектной и организационно-распорядительной документации.

- Работы по монтажу, настройке и пусконаладке АС.

- Обучение администраторов. Курсы повышения квалификации для администраторов по обучению работы с новой системой.

Прямые затраты на сопровождение АС

Прямые затраты на сопровождение – это затраты на поддержание работы системы в течение определенного периода времени (обычно 1 год). Затраты на сопровождение включают следующие позиции:

- Закупку вендорского технического сопровождения и обновления ПО. Затраты на техническую поддержку закупленного ПО (всех видов), обычно закупается на срок 12 или 36 месяцев.

- Закупку продления гарантии на аппаратные компоненты АС.

- Зарплату администраторов АС. В большинстве случае зарплата ИТ-персонала коррелирует с количеством и сложностью систем, находящихся в их ведении. Чем больше систем, тем выше зарплата и/или больше администраторов требуется.

- Затраты на наем персонала. Затраты на поиск, наем и оформление новых сотрудников необходимой квалификации. Обычно данные затраты ложатся на отдел кадров.

- Затраты на техническое сопровождение АС. Затраты, связанные с эксплуатацией и масштабированием АС. Изменения организационных процессов, выпуск новых регламентов по работе и приему заявок от пользователей, организация ремонта и замены элементов АС, привлечение субподрядной организации для технического сопровождения. Таким образом, в данную статью включается, все то, что вовлеченные подразделения должны организовать для штатного функционирования системы.

Косвенные затраты на внедрение АС

Косвенные затраты на внедрение – затраты на внедрение, которые обычно не включаются в стоимость контракта с Исполнителем и обеспечиваются заказчиком.

- Организационные работы по внедрению. Любое внедрение системы требует большой подготовительной работы со стороны заказчика, организация внедрения, разработка соответствующих приказов и распоряжений, завоз и вывоз оборудования подрядчиков и многое другое. Чаще всего это сопровождается вовлечением большого количества структурных подразделений, чьих сотрудников отвлекают от текущих задач. Все это является затраты для заказчика.

- Затраты на помещения. Для размещения новых рабочих мест и оборудования может потребоваться новое помещение, которое необходимо привести в порядок, сделать ремонт или построить.

- Затраты на мебель. В случае организации новых рабочих мест могут потребоваться новые столы, стулья, шкафы и т.п.

- Затраты на электричество и охлаждение. Затраты чаще всего возникающие при размещении оборудования в ЦОДах, где может не быть дополнительных электрических и охлаждающих мощностей под новое оборудование. Что потребует проведение новой электрической ветки или установки нового кондиционера.

- Затраты на обучение пользователей. Затраты на обучение существующих пользователей.

Косвенные затраты на сопровождение АС

Косвенные затраты на сопровождение – все дополнительные затраты в течение срока сопровождения АС.

- Затраты на помещения. Аналогичны косвенным затратам на внедрение АС. Дополнительно пересчитываются в случае масштабирования или переезда АС.

- Затраты на электричество и охлаждение. Аналогичны косвенным затратам на внедрение АС. Дополнительно пересчитываются в случае масштабирования или переезда АС.

- Затраты на обучение новых пользователей и сотрудников.

Получив оценку по каждой статье расходов, вы оцените совокупную стоимость внедрения вашей системы. Этот метод позволит руководителям безопасности и ИТ подразделений точнее оценить потребность в финансировании и перевести общение на язык цифр и денег.

Дудко Дмитрий для журнала «Системы безопасности» (№1, 2021).