Наконец я добрался до вопросов. Если честно, думал, будет гораздо хуже. В топе вопросов – работа и Лукацкий :) Поехали потихоньку.

Блогер Сергей:

В 2007 году ты писал для домохозяек? В ИБ столько не бывает …

Резонный вопрос. Разумеется, я писал несколько для других аудиторий, они были более многочисленными и разнообразными. В 2007 писал в основном для националистов, коммунистов, сатанистов и прочей маргинальной публики. Также у меня было несколько блогов и пара сайтов, так что спрашивали всякое.

А.:

Почему ты все время засираешь Solar Security? Потому что они конкуренты Security Vision?

Хз, почему сложилось такое мнение, что я кого-то засираю? Тот же Солар – отличные ребята, да, не без косяков, но у кого их нет? Я рассматриваю это как бесплатную помощь. Если косяк имеет место быть — парни поправят. А если это пустая болтовня — отточат скилл отмазок.

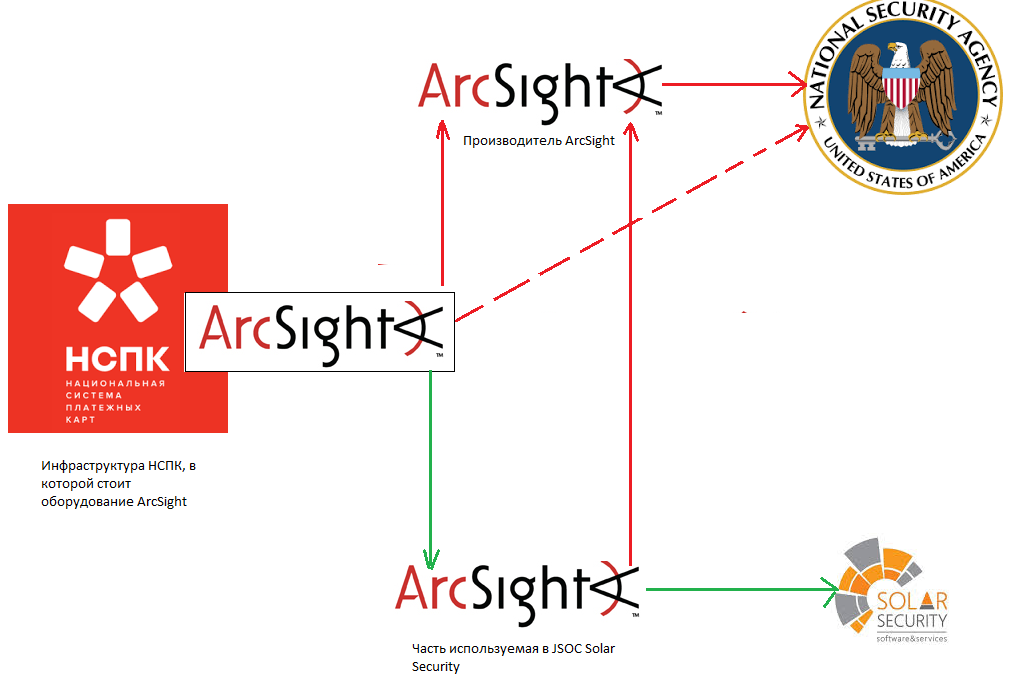

Вот, из последнего. Андрей Прозоров заявил, что JSOC скоро будет в «магическом квадрате» Гартнера. Как вы понимаете, любой бы спросил – а зачем он там, если там уже есть HP ArcSight? Я просто был первым. Андрей ушел от ответа под предлогом, что я должен разбираться в их продуктах (это вендор говорит, ага), которые суть все равно работают на ArcSight. Глядишь, кому-то дали задание, что отвечать в таких случаях.

Роман:

Почему ушел из АйТи и чем сейчас занимаешься?

Ушел из АйТи, т.к. кадровая политика компании навязывала мне не совместимые с моими моральные нормы. Продавай говно, обманывай, будь верен компании, когда она тебя кидает и т.п. Плюс к этому, сам интегратор уже многие годы катится по наклонной, в чем явно прослеживается просчет акционеров.

Про занятия – см.выше.

Александр:

Привет. Очень нравится твой блог. Всегда читаю, но выбор тем печалит. Очень мало про информационную безопасность. Как ты выбираешь темы?

Уже скоро год, как этот блог не про информационную безопасность. Сама по себе информационная безопасность тема довольно узкая, а внутреннее разделение на «бумажную» и «настоящую» еще больше зауживает выбор. Здесь просто нет тем для периодического бумагомарания. Да и отклик аудитории небольшой, посмотрите на Лукацкого.

Темы выбираю строго по-научному. Что вижу, о том пишу.

Аноним:

Чем обусловлен конфликт с Алексеем Лукацким? Чуть ли не в каждом посте ты пытаешься его поддеть.

У меня никакого конфликта с Алексеем нет. Алексей ввиду каких-то внешних причин был в измененном состоянии сознания и увидел в констатации факта личный наезд. Уж что это было – личная дружба с объектом факта, проблемы на работе или дома, мне не ведомо.

Если бы я хотел поддеть Алексея, я бы разбирал каждый его пост, указывая на все фактические ошибки и несуразицы, макал носом в непоследовательность мнений, сделал сайт анти-Лукацкий и спамил бы его комментариями.

Я же всего лишь, с уважением к сделанному, использую Алексея как иллюстрацию в тех или иных случаях. Что поделать — у нас нет более известной личности в поибэ. Алексей сам выбрал этот путь, так что немного сравнений и пиара с моей стороны ему не повредят.

Борис:

Что плохого в безопасниках, «воспитанных на блоге Лукацкого»?

Если кратко – все. Я сам когда-то его читал, т.к. это был самый оперативный источник по изменениям нормативки. В этом нет ничего плохого. Плохо, когда люди выпячивают, что они читают Лукацкого. Говорят, что чему-то там научились. В блогах нельзя ничему научиться, включая этот. Можно только принять информацию и пропустить через себя, найдя или нет в ней пользу.

Следовательно, безопасники-лукоблогеры сами расписываются в собственной неспособности думать. Они прочитали что-то где-то, и, как стадо хомячков, пошли разносить чуму по Европе. Потом глядь тебе выдают заученную фразу (например (устал про ЗПД говорить), в Cisco нет закладок). Спрашиваешь – почему? Потому. И тишина.

Лукоблогеры убивают интеллект в нашей профессии, поэтому я против них.

Santor:

Почему ты со всеми конфликтуешь? Это такой способ пиара?

Разумеется, конфликт — один из основных источников пиара, лидирующий с круговым гандикапом. Этого не отнять.

И нет. Я ни с кем не конфликтую. Да, там кто-то думает, что у него конфликт со мной. Но это их путь, не мой. Наверно, у них и особое сборище есть – «дружащих против». Они могут собираться каждую неделю, в темном подвале, и с пристрастием рассматривать мои посты и комментарии, демонически хохоча. Они пересылают друг другу в чатах ссылки на обновления и т.д. и т.п.

Конфликты слишком затратны по времени и энергии. Конфликт должен приносить пользу, хотя бы деньги.

Вот Олеся Шелестова периодически накидывает на позитив. Тут все ясно – они прямые конкуренты, плюс что-то личное.

А мне с кем конфликтовать в поибэ? Из-за чего? Все это пустое. То, что многим кажется конфликтом, на самом деле лишь удобный способ проиллюстрировать тот или иной вопрос.

Аноним:

Так ты в Positive Technologies или нет?

Нет.

SvX:

Как думаешь, на теме персональных данных еще долго можно будет зарабатывать? И какое сейчас самое перспективное направление в ИБ?

Зарабатывать в ЗПД можно будет долго, но с каждым годом все меньше и меньше. В итоге, будет как с PCI DSS – все упадут с 400 000$ до 500 т.р.

Проще сказать, какое направление не перспективное. Ввиду последних новостей – сейчас просто вал SIEM, SOC, WAF. Понятно, что там уже ловить нечего. В итоге можно продавать, чего хочешь, если сможешь напугать или показать эффективность. Думаю, за ним перспектива.