Вторник выдался особенно жарким на всякие мероприятия. Еще месяц назад я зарегистрировался на презентацию нового вендора и буквально за пару дней до начала узнал о проведении мероприятия для стартапереров, где будет выступать Алексей Лукацкий. Как давний фанат Алексея я не мог этого пропустить. Я посетил оба мероприятия.

В 9 утра я был в районе метро Курская на «Early Birds: стартапы в сфере информационной безопасности», которое было организовано платформой для запуска стартапов tech и фондом ФРИИ. Все было в новом для меня формате завтрака – тортиком тебя угостят, а за кофе платишь сам. Чтобы не быть белой вороной, я расчехлил одну из своих «гениальных идей». А вдруг получится найти деньги?

Страхи от Алексея Лукацкого

Но сначала о выступлениях. Их было два. Алексей рассказал о своей поездке на конференцию RSA. Про тренды было интересно послушать, но все это не про нас. Мы в лучшем случае доберемся до этого года через два-три, а к тому времени уже половина трендов сойдет на нет, и появится что-то новое. Пусть другие набивают шишки (ну и зарабатывают, конечно).

Единственный дискуссионный вопрос был в драйверах для старт-апов. Алексей выделил три: Страх, Compliance и Экономика. Видимо, не хватало пунктов для классических «трех пунктов и семи шагов», т.к. два последних входят в понятие Страх. Страх — вещь универсальная, напугай клиента и продай. Так продается все — от косметики и дорогих аксессуаров («без этого ты будешь страшным уебищем и жизнь твоя будет горька!») до компьютерных игрушек («ты одинок и ешь доширак? В нашей игре ты будешь богом с кучей друзей!»). Разумеется, безопасность эксплуатирует страх. А вот дифференцирование страхов и есть поле для старт-апов. Видимо, Алексей решил не раскрывать всю подноготную бесплатно.

Пикирующий бомбардировщик Максима Лагутина

Вторым выступал Максим Лагутин. Как выяснилось – это основатель успешного стартапа по персональным данным B 152 и сканированию сайтов SiteSecure. Правда SiteSecure сейчас не работает. Максим узнал о персональных данных три года назад, и с помощью самообразования и статей в интернете сделал комплект документов, который стал продавать за 49 000 рублей. Вообще идея, лежащая на поверхности. С 2009 года ко мне регулярно обращались с подобным предложением – сделать коробку за чутка денег. Как человек честный, я не мог умолчать о сложностях и затратах на такую коробку, после чего тема загибалась.

Продавать документы за деньги – крайне бесперспективно. Через пару продаж их сольют в интернет. После того, как я сделал комплект для Минздрава, где я только не встречал свои документы. Да и в тех же платных комплектах (Максим тут далеко не первый). Кстати, наши мастодонты тоже пробовали продавать документы. Если не путаю, там участвовали и Алексей Лукацкий с Михаилом Емельянниковым. Но и у них не взлетело. Кстати, чутка погуглив, доки B 152 я нашел.

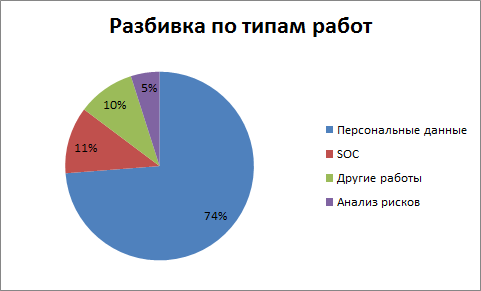

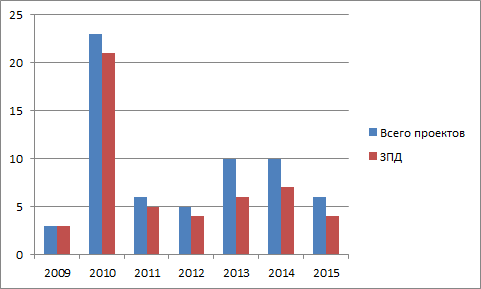

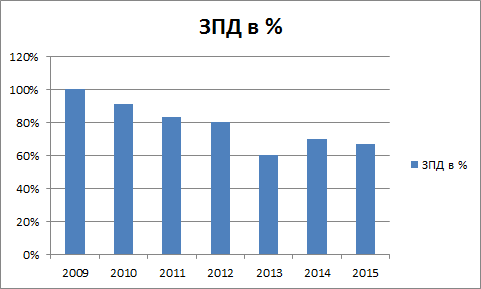

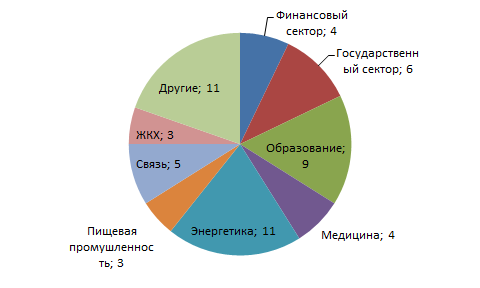

Но надо признать, что Максим молодец – у него более 200 пройденных проверок по персональным данным. Правда не понятно, кто ж у них занимается персональными данными? На сайте всего две персоны:

Олег Михальский

Основатель, постоянный консультант, специалист по маркетингу и продвижению решений (выделение автора) в области информационной безопасности

Активно помогает проекту «Б-152» расти, развиваться и налаживать партнёрские связи. Имеет опыт работы на рынке информационной безопасности более 15 лет. В разное время занимал руководящие должности в следующих компаниях: «Лаборатория Касперского», «InfoWatch», «Acronis». Помимо солидного опыта, отличное образование, полученное в ИКСИ АФСБ, ВАВТ, ВЗФЭИ и АНХ ( это четыре вышки или одна? Пожалели места для полных названий).

Интересно, Acronis позволяет своим менеджерам иметь бизнес на стороне? Я так понимаю, большинство клиентов Олег нашел на основной работе.

Максим Лагутин

Руководитель проекта, специалист по информационной безопасности

Возглавляет команду «Б-152», занимается стратегическим планированием, развитием сервиса и работой с партнёрами.

Имеет профильное образование и опыт работы в сфере информационной безопасности более 3-х лет (где, если не секрет?). На данный момент обучается в RMA по программе MBA «Менеджмент в сфере интернет-технологий» (а почему не риски или что-то профильное?).

Т.е. один крупный руководитель и еще один стратегический управленец. Как-то сильно попахивает на бессовестный пиар без реальных дел. Анализ клиентов, правда, ничего не дал. В бизнесах с такой маленькой клиентской ценой надо иметь огромный охват. Если ребята помогли пройти 200 проверок, то клиентов у них должно быть как минимум 20 000 (в среднем под проверку попадает 1% и менее операторов).

Слоган: Данные организации уже решили вопрос соответствия ФЗ-152 «О персональных данных». Они уже не беспокоятся о возможных штрафах по данному закону.

Люди разбирающиеся заметят, что в услугах, оказываемых Олегом и Максимом, не хватает еще очень много, чтобы «не беспокоиться о возможных штрафах по данному закону». Тут одним шаблонным комплектом ОРД не отделаешься. Кстати, думаю, регуляторы взяли B 152 на заметку.

Желаю парням удачи.

8 поленьев.

Про старт-апы

Ни к кому из инвесторов я не пошел. Во-первых, они были все заняты. Во-вторых, инвесторы хотят много (в смысле доли), а предлагают исчезающе мало (хотя бы в смысле денег). У нас инвесторы не готовы вкладываться в доли менее 50%, соответственно несут им проекты, которые зарабатывают миллионы вместо миллиардов.

Вообще, я с подозрением отношусь к старт-апам. В чем суть старт-апера? Создать шумиху, сделать красивый сайт и продаться инвестору. Для старт-апа, в отличие от бизнеса (даже начинающего), не важна прибыль. Тут любые твои просчеты могут быть поданы в выгодном свете в совокупности с просьбой дополнительных инвестиций. Вы сами можете это увидеть на примере многих известных компаний в нашей области.

Для того чтобы открыть бизнес, необходим канал продаж и/или заказчик. Как видим, тут особо нет места инвестору (тем более за 50% долю). Поэтому такой большой процент сбитых летчиков, т.к. в первую очередь важны продажи. Помнится, как-то Андрей Янкин прислал информацию о компании его друзей для рассмотрения их в качестве привлечения на субподряд. У парней на 5 человек было 8 CCIE. Матерь божья, эти пять парней были умнее многих крупных интеграторов. Но они искали субподрядных работ… потому что для бизнеса мало технической квалификации, надо еще уметь продать эту квалификацию. Возняк так бы и остался рядовым инженером, не познакомься он с Джобсом.

Поэтому с опаской отношусь к старт-аперам, тем более тем, кто является «заслуженным старт-апером». По-моему, тут уже выступает на первое место тусовость, желание быть модным, а не дело. Два часа пролетели незаметно, и я поехал к Михаилу Романову.

Поесть у Михаила Романова

Я думаю, многие знают Михаила. Это личность значительного масштаба, отбрасывающая заметную тень на наш рынок. Я познакомился с Михаилом, когда он толкал в гору сертификации StoneSoft. После всем известных событий Михаил пропал на пару лет. Оказалось, что он не сидел, сложа руки, а пилил новый продукт SafeInspect в лоне новой компании «Новые технологии безопасности».

Название, на мой взгляд, немного претенциозное. Но какой разительный контраст в подходах в сравнении с B 152! Главное — продукт, а мишура потом. Сайт еще несколько недель назад выдавал ошибки, и был полупустой (кстати, плюс в карму за использование Drupal). Минимальная функциональность со средоточием на главном. Уважение.

Пересказывать презентации и демонстрации смысла мало. Конечно, подготовиться можно было бы получше. Ну не надо вызывать к микрофону технических специалистов. Их задача — отвечать на специализированные вопросы, а не читать презентацию полчаса. Это совершенно другой навык, не требующий глубокой компетенции.

Ну, и как любой бомжующий блогер, я не мог обойти вниманием стол. Вообще, думаю, что если б не конференции, то писаки вроде меня умерли бы с голоду. Устроители конференций, не забывайте про пишущую братию вообще, и про меня любимого в частности! Приглашайте почаще. :)

Поесть было богато, Михаил к этому очень трепетно относится. Так что всем рекомендую становиться его партнерами, голодными не останетесь.

А у меня за этим все. Всего самого доброго.

3 полена.

P. S. Что-то понравилось мне чужие сайты читать, заделаю рубрику а-ля Бизнес-Линч. Буду читать сайты по ИБ. Кто предложит нормальное название?

Каждый сотрудник Службы должен знать законодательство Российской Федерации, положения Кодекса об Административных правонарушениях, положения Гражданского Кодекса, положения Трудового Кодекса и других нормативных актов, чтобы свободно ими оперировать в ходе проведения проверки.

Каждый сотрудник Службы должен знать законодательство Российской Федерации, положения Кодекса об Административных правонарушениях, положения Гражданского Кодекса, положения Трудового Кодекса и других нормативных актов, чтобы свободно ими оперировать в ходе проведения проверки.