Онлайн-конференция «Умные решения – умная страна: инновационные технологии для новой реальности», организатором которой выступила компания ЛАНИТ, была наполнена полезным и разнообразным контентом. Продолжаем делиться самым интересным (о выступлении всемирно известного футуролога Кьелла Нордстрема можно почитать здесь).

Во второй день форума Technology Day прошла секция «Информационная безопасность», на которой руководители компаний и эксперты в области ИБ делились своим видением трендов, уже оказывающих или лишь начинающих оказывать свое влияние как на современный бизнес, так и на общественную жизнь в России. (Я тоже, кстати, рассказывал про оценку рисков информационной безопасности.) В этой статье я сделаю обзор выступлений на нашей секции. Важно отметить, что никакая статистика и анализ не уберегут от наступления событий, описанных Нассимом Талебом в его книге «Черный лебедь». Непредсказуемые события непрогнозируемых масштабов случаются, и 2020-й год стал наилучшим тому подтверждением.

Онлайн-платформа конференции. Приветственное слово модератора секции «Информационная безопасность» Андрея Голова

Уроки 2020 года

«Крайне нетипичным» дипломатично назвал в своем докладе 2020 год Андрей Голов, генеральный директор компании «Код Безопасности». Шаг за шагом он проследил цепочку изменений, вызванных к жизни пандемией коронавируса. «Удаленка» разрушила привычный периметр безопасности корпоративной инфраструктуры, породив новые модели потребления ИТ-сервисов и, как следствие, значительно изменив ландшафт киберугроз. К вышеперечисленному добавился макроэкономический идеальный шторм, каскад государственных локдаунов и разрыв цепочек поставок.

Андрей отметил взрывной рост спроса на решения сетевой безопасности и обслуживающий их персонал, логично перейдя к неизбежному ускорению цифровизации социальных сервисов, которое уже началось.

Все эти вызовы требуют работы, которую можно провести только на государственном уровне. К ней, в частности, относится интеграция всего технологического стека ИТ в рамках процесса импортозамещения. Диалог руководства страны, экспертного сообщества и бизнеса в данном направлении идет, и его результаты Андрей оценил как положительные.

Отдельно докладчик остановился на вопросах обеспечения «цифрового суверенитета». Сейчас этим вопросом занимаются во всем мире, и России крайне важно не отстать от глобальных процессов. Ведь в скором будущем ИТ-системы будут управлять буквально всей жизнью в стране. Руководство страны это понимает и продолжает повышать требования к защите критической инфраструктуры.

Семь тенденций кибербезопасности, которые будут влиять на вашу организацию в 2021 году

Самым, пожалуй, «богатым на новые тренды» стал доклад Алексея Лукацкого, бизнес-консультанта по вопросам безопасности Cisco. Алексей выделил семь основных тенденций, касающихся кибербезопасности как непосредственно, так и в преломлении бизнеса.

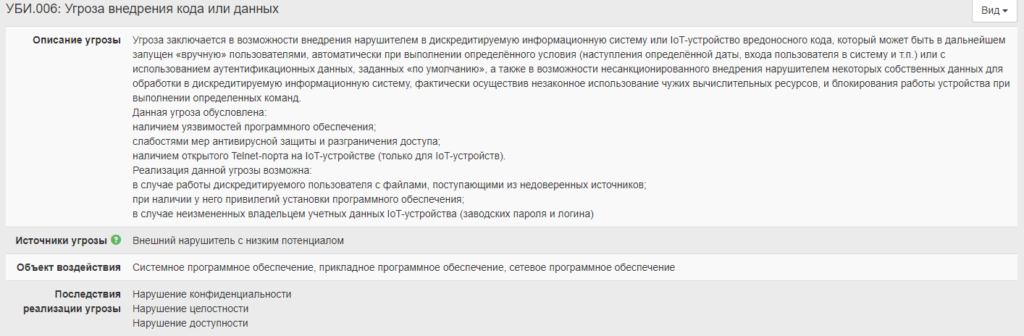

- Усиливается регуляторная нагрузка на эксплуатантов информационных систем и ужесточение ответственности за нарушения.

- Самой важной метрикой в информационной безопасности становится время обнаружения атаки, а отчеты службы ИБ включают все больше метрик, связанных с бизнес-целями предприятия.

- Невозможность обеспечить абсолютную защиту от угроз смещает фокус внимания служб ИБ с предотвращения атак на своевременное обнаружение и реагирование на них.

- Самым слабым звеном любой системы безопасности остается человек. Число атак, связанных с социальным инжинирингом, будет только расти.

- Количество событий безопасности в сложной системе ИБ превысило физические возможности специалистов по реагированию на них.

- Злоумышленники все чаще атакуют не своих жертв напрямую, а их поставщиков ПО и оборудования.

- Растет важность «безопасной разработки», предъявляющей новые требования к создателям программного кода на всех этапах его производства.

Кибербезопасность в эпоху цифровой трансформации

Мир погружается в «цифру», а неопределенность растет. Растет и число кибератак, несущих угрозу новой реальности. Николай Фокин, руководитель отдела информационной безопасности компании «ЛАНИТ-Интеграция», напомнил о том, что кибератаки входят в ТОП-5 глобальных угроз наряду с изменением климата, эпидемиями и природными катастрофами. К 2022 году, по оценке ВЭФ, ущерб мировой экономики от киберпреступлений может достичь $8 трлн.

С приходом пандемии коронавируса ландшафт киберугроз сильно изменился. В недавнем отчете Интерпола говорилось, что с приходом COVID-19 все больше хакерских группировок, стремясь увеличить свой доход, стали переносить фокус внимания с частных лиц и малого бизнеса на крупные корпорации. «Модным» трендом стали нападения на промышленные предприятия с использованием программ-шифровальщиков. Вызванные этими атаками длительные простои производств влекут за собой огромные убытки, и даже выплата выкупа отнюдь не гарантирует пострадавшей стороне возвращение доступа к собственной инфраструктуре.

«Один из самых распространенных векторов атаки шифровальщиков — RDP. На теневом рынке стоимость покупки учетных данных организации составляет всего $20. При этом большинство компаний не применяют необходимые средства защиты от этой угрозы». Николай Фокин

Вывод Николая не внушает оптимизма: 90% компаний по-прежнему могут быть взломаны за несколько дней, а 77% бизнесов не имеет четкого плана реагирования на киберинциденты. Помочь в этой ситуации может только тотальный пересмотр всех политик ИБ, ужесточение контроля за средствами удаленного доступа, внедрение технологий многофакторной авторизации и программ обучения персонала правилам «цифровой гигиены».

Проект «Безопасность детей ХМАО-Югры в сети Интернет»

Цифровая трансформация общества оказала большое влияние на формирование детской психики, которое сейчас происходит в окружении всевозможных гаджетов. Вопросам защиты уже второго по счету поколения «цифровых аборигенов» посвятил свой доклад Константин Игнатьев, эксперт «Лаборатории Касперского» по детской безопасности в сети.

Более половины родителей признаются, что используют гаджеты, чтобы занять ребенка. Девять из десяти родителей прибегают к электронным устройствам в процессе обучения своих детей в возрасте 3-6 лет. Сделать эти процессы максимально безопасными призван проект-финалист премии IT Stars имени Георгия Генса «Безопасность детей ХМАО-Югры в сети Интернет».

Ханты-Мансийский автономный округ стал площадкой для эксперимента не случайно. Многие родители здесь работают вахтовым методом и зачастую не в состоянии контролировать время, проведенное ребенком в интернете, или характер потребляемого им контента. Помочь им в этом был призван специальный продукт Kaspersky Safe Kids.

За год его использования детский интернет-трафик претерпел серьезные изменения. Интересным стало падение популярности компьютерных игр с 32% до 16%. Связано это по всей видимости с тем, что родители сочли эту категорию наименее желательной. Зато значительно вырос трафик новостных ресурсов, интернет-магазинов и банков. Проект уже отмечен многочисленными благодарностями родителей, учителей и представителей администрации округа.

Защита от несанкционированного доступа к инфраструктуре бизнеса

С распространением цифровизации бизнеса среди всех инструментов анализа информационной защищенности корпоративной инфраструктуры пентест выходит на первый план. Мурад Мустафаев, руководитель службы информационной безопасности компании «Онланта», и Дмитрий Донской, директор по развитию группы компаний «Эшелон», рассказали о том, как инсценировка преднамеренного взлома помогает объективно определить уровень защищенности компании, и привели живой пример.

Главным выводом эксперимента стало четкое понимание необходимости мониторинга всех ИБ-событий в реальном времени. Наилучшим способом добиться этого на сегодняшний день является использование SIEM-систем. Неудивительно, что подобным инструментам уделено большое внимание в федеральном законе N 187-ФЗ, посвященном требованиям к защите критической информационной инфраструктуры.

Безопасность виртуальной облачной сети предприятия

Доклад Дмитрия Жечкова, менеджера по развитию бизнеса сетевой виртуализации и безопасности VMware в РФ и СНГ, был посвящен новым подходам к обеспечению информационной безопасности в условиях «новой нормальности». Параллельно с трендом цифровизации бизнеса и массовым переходом на удаленную работу сформировалось три основных потенциально уязвимых области в ИТ-инфраструктуре любого предприятия:

- пользователи на дистанционной работе;

- пользовательские устройства;

- приложения, не контролируемые службой безопасности компании.

Традиционный подход к защите, основанный на применении большого количества специализированных продуктов (программных и аппаратных), ведет к переусложнению инфраструктуры и ее насыщению десятками разрозненных ИБ-решений, которые сами могут стать мишенью для атаки. По мнению специалистов VMware, будущее за универсальными платформами цифровизации, уже оснащенными нативными и эластично масштабируемыми средствами обеспечения ИБ, работающими на трех важнейших уровнях: на любых устройствах, во всех приложениях, во всех облаках (частных и публичных).

VMware уже пошла по этому пути, предлагая создавать безопасные цифровые экосистемы предприятий, основанные на решениях Workspace ONE, Carbon Black, NSX и CloudHealth.

Экономическая оценка рисков информационной безопасности

А теперь немного о моем выступлении. Я работаю руководителем отдела департамента информационной безопасности ЛАНИТ. Более восьми лет наша компания занимается консалтингом в сфере оценки рисков как информационной безопасности, так и более широких, связанных с функционированием бизнеса в целом. Созданная за это время карта рисков включает в себя 152 показателя, сведенные в девять групп:

- производственные;

- инфраструктурные;

- управленческие;

- организационные;

- антропогенные;

- законодательные;

- санкционные;

- нарушения;

- репутационные.

Анализ более 3 тыс. инцидентов позволил нашей команде вывести общие закономерности, помогающие понять, какой экономический ущерб могут нанести те или иные нежелательные события. Так, к примеру, опыт ЛАНИТ показывает, что ущерб от инцидентов, связанных с нарушением или блокировкой деятельности бизнеса в результате хакерской атаки для компаний среднего размера, как правило, находится в диапазоне 0,5-10% годового оборота. Ущерб от кражи конфиденциальной информации может достигать 100% годового оборота. Причем чем меньше компания, тем уровень ущерба выше.

Информационная безопасность остается одной из ключевых сфер ИТ. Тональность докладов, прозвучавших на конференции «Умные решения — умная страна», говорит о том, что проблема ее обеспечения не просто не решена, — она с каждым годом становится все более актуальной. А значит, мы продолжим обсуждать ее и в следующем году. В том числе — и на Хабре.

Видеозаписи докладов, а также презентации спикеров конференции «Умные решения — умная страна: Инновационные технологии для новой реальности», организованной компанией ЛАНИТ, доступны до 1 февраля 2021 года на платформе мероприятия. Вам понадобится заполнить простую форму для регистрации и в разделе «Библиотека IT-знаний» выбрать интересующий материал.

P.S. Оригинал записи