Авторская версия

Все, кто занимается безопасностью в любом ее проявлении, рано или поздно сталкивается с вопросом – «А вы в состоянии обеспечить стопроцентную безопасность?» Чаще всего его задает кто-то очень высокой должности, задает прилюдно, на большом совещании, ожидая от вас четкого и однозначного ответа.

Если ответить отрицательно, то ваши потребности сразу потеряют актуальность на многие годы. Зачем давать деньги тем, кто не может ничего обеспечить 24/7? Берите пример с ИТ подразделений, у них все системы на пять девяток!

Если ответить утвердительно, то, после уточнения, какой бюджет вам необходим, небольшого секвестрования, семи кругов согласования и реализации, вы начнете нести персональную ответственность за все возможные инциденты. Неплохой вариант на время, если вы планируете сменить работу в ближайшие год-два.

Куда не кинь, всюду клин. Давайте рассмотрим, как прервать цепочку реализации инцидента и приблизиться к заветным цифрам обеспечения безопасности 24/7. Для этого нам необходимо определиться с ключевыми элементами данной цепочки.

Активы

Те из нас, кто работает в состоятельных компаниях, способных тратить значительные суммы на безопасность, могут попробовать защитить все активы. Остальным же в первую очередь необходимо провести их инвентаризацию (объектов защиты). Каждый телефон и компьютер учитывать не обязательно, хотя бы выделить секторы.

После проведения инвентаризации необходимо провести ранжирование объектов защиты. Самый наглядный, но трудоемкий способ – по финансовому ущербу. Если у нас украдут список клиентов, то мы потеряем 100 миллионов рублей, а если колесо со склада – то 20 тысяч.

В качестве альтернативы можно использовать любые критерии: влияние на бизнес-процессы, величина простоя в днях, восполнимость актива, частота использования и многое другое.

После ранжирования необходимо сделать отсечку, какие активы защищаем всеми силами, а какие «как получится». Например, все, что дороже 1 миллиона рублей, должно быть защищено.

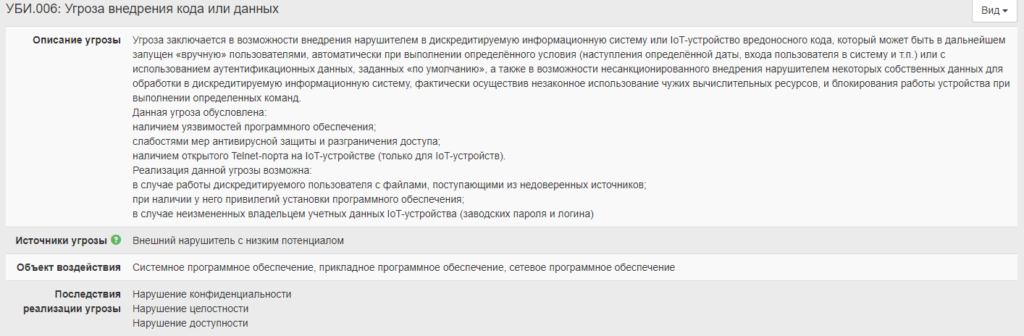

Угрозы

Здесь и далее мы будем ставить знак равенства между угрозой и риском. Классическое определение риска гласит:

Риск (от лат. resecō — «отсекать», «сокращать» или др.-греч. ῥιζικόν — «опасность») — сочетание вероятности и последствий наступления неблагоприятных событий.

А его формулу записывают так: Величина риска = вероятность события * размер ущерба

Таким образом, под угрозой мы будем понимать вероятностные действия, причиняющие ущерб объектам защиты.

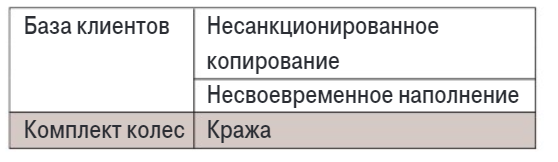

Зная наши активы, мы теперь можем составить карту угроз для каждого актива. Она может выглядеть, например, так:

На данном этапе не требуется составлять подробную карту угроз. Достаточно понимать основные методы воздействия на актив. Угрозы можно разделить на два больших класса – антропогенные (реализуемые человеком) и не антропогенные (реализуемые без участия человека). С не антропогенными угрозами все более или менее понятно – сюда относятся стихийные бедствия, техногенные аварии, случайности. С антропогенными угрозами все несколько сложнее, т.к. в них появляется переменная величины – злоумышленник. Существует большая и развернутая теория классификации злоумышленников, их типов и видов. Для нашей цели достаточно понимать мотивы злоумышленника:

- финансовый интерес;

- межличностные интересы;

- доминантность.

К первой категории относится 95% потенциальных нарушений. Мир преступлений (а особенно киберпреступлений) прагматичен: если из определенного действия нельзя извлечь материальную выгоду, то найдется очень мало желающих этим заниматься.

Ко второй категории относятся все случаи слежки, например, чтобы добиться внимания женщины или отомстить обидчику.

«Вершиной» мотивов является доминирование, когда те или иные действия совершаются «просто потому, что я могу». Например, обесточивание целого здания.

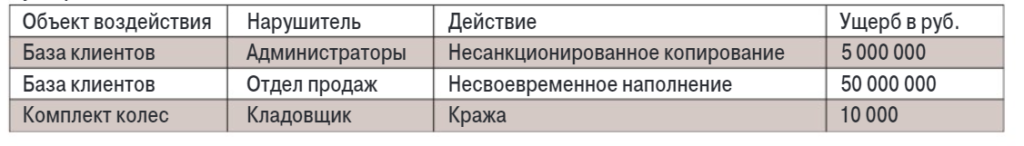

Определившись с нарушителями, мы можем дополнить нашу карту угроз:

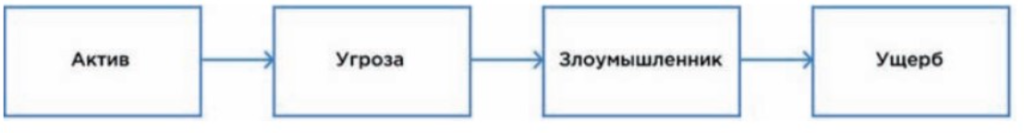

Таким образом, мы точно узнаем цепочку событий от угрозы до инцидента:

Рисунок 1. Цепочка событий от угрозы до ущерба

Теперь давайте разберемся с тем, как ее прервать.

Обнаружение

В нашей цепочке ключевым является последний пункт – ущерб. Т.е. инциденты, приводящие к финансовым потерям, должны обнаруживаться и предотвращаться. Также обнаруживаться должны все неудачные попытки причинить ущерб, т.е. свершенные угрозы, которые не нанесли ущерба по каким-либо причинам.

Для обнаружения инцидентов необходимо выполнить ряд шагов:

- Заручиться поддержкой высшего руководства. Без осознания возможных потерь от ущерба и требуемых мер, все дальнейшие действия будут являться полумерами или будут полностью провалены. При общении с топ-менеджментом выгоднее всего опираться на финансовые показали (подробнее можно узнать в статье «Вопросы совокупной стоимости владения и эксплуатации комплексных систем безопасности» журнал «Системы безопасности», №1, 2021).

- Понимать, знать и закрепить нормальное (обычное) состояние актива. Если колеса должны лежать на складе, то в секции Е-21. Если база клиентов располагается в общей информационной сети, то доступ к ней должен иметь отдел продаж, бухгалтерия, ИТ-администраторы и безопасники.

- Принять меры физической защиты актива. Меры физической защиты должны завесить от ценности актива и угроз. Колеса можно положить в секцию Е-21 под замок, выдавать ключ под роспись и поставить видеонаблюдение.

- Принять организационные меры по защите актива. Должны быть приняты внутренние правила и регламенты по использованию актива, предоставлению доступа, списанию и уничтожению, и другим применимым действиям.

- Создать или дополнить штат службы безопасности необходимыми специалистами. Какие бы средства автоматизации вы не применяли, при недоборе в штатном расписании вы физически не сможете вовремя реагировать на инциденты.

Получив необходимые рычаги, теперь можно перейти к выстраиванию системы обнаружения инцидентов. Главный принцип обнаружения инцидентов – выявление отклонений от нормального состояния актива. Для этого могут использоваться различные методы и их комбинации:

- Штатное очное наблюдение. Если ваши ресурсы позволяют поставить возле каждого ценного актива охранника с пистолетом, то необходимо этим пользоваться. Или хотя бы разделить объект на контролируемые зоны и назначить ответственного за него.

- Использовать автоматизированные датчики контроля состояния актива и пространства вокруг него, в зависимости от его природы. Например, при обеспечении безопасности особенно ценных материальных активов можно хорошо себя показывает связка датчиков движения с видеонаблюдением или СКУДом. Для перемещаемых активов можно использовать RFID–метки, которые позволят не только быстро найти актив, но и следить за его перемещением.

- Использовать автоматизированные системы для наблюдения за контролируемыми зонами. Сюда относятся системы контроля пересечения периметра, видеонаблюдение, системы контроля доступа и т.п.

- Для информационных систем необходимы системы мониторинга и контроля пользователей. Сюда относятся средства защиты от несанкционированного доступа, системы защиты от утечек информации (DLP системы).

- Для объединения всех используемых методов крайне желательно создать ситуационные центр безопасности, куда будут подключены все системы обнаружения и безопасности. Это позволит штатному составу СБ работать с уже обработанной информацией, а не искать признаки инцидентов, тратя большое количество человеко-часов.

Предотвращение

Когда процессы обнаружения более или менее выстроены, перед службой безопасности часто встаёт задача предотвращать инциденты на ранней стадии, а не разбираться с их последствиями, т.е. «бить по хвостам». Предотвращение инцидентов комплексная задача, имеющая более низкий КПД. Здесь нет универсальных рецептов, т.к. основной источник проблем – люди, а, как известно, человеческая душа – потемки, по крайней мере, пока службы безопасности не станут массово брать на работу телепатов. Здесь можно расставить лишь ориентиры для последующей работы.

- Первое направление — это работа с сотрудниками. Сотрудники должны быть информированы, желательно под подпись, с действующим режимом работы, что делать нельзя, и какая ответственность за это наступает. Для подавляющего большинства людей страх наказания выше, чем сиюминутная прибыль. Там, где возможно, необходимо вводить материальную и коллективную ответственность, чтобы контроль и пресечение инцидентов осуществлялся коллективом.

- Необходимо выявлять потенциально опасных сотрудников. Кто-то недоволен текущим положением, кто-то хочет уйти к конкурентам, кто-то слишком разговорчив в интернете. Конечно, слишком сложно и дорого отслеживать каждого сотрудника, но для ключевых позиций это жизненно необходимо.

- Необходимо создать комплексную скоринговую модель каждого бизнес-процесса, где участвуют ключевые активы, и занести ее в информационную систему ситуационного центра. В зависимости от приоритетов и оценок, это позволит выявлять пограничные состояния перед инцидентом, когда он еще не реализовался, но вот-вот может.

Расследование

Говоря об инцидентах, нельзя обойти вниманием вопрос об их расследовании. Расследование можно разделить на внутреннее и с привлечением правоохранительных органов. Разница в последствиях – при внутреннем расследовании максимум, чего можно добиться — это увольнения нарушителя и, иногда, возмещения вреда.

Если руководство перед вами ставит задачи максимального наказания нарушителей, вплоть до привлечения к уголовной ответственности, то весь процесс обнаружения инцидентов должен быть выстроен с учетом этой особенности. Оперативно-розыскные мероприятия очень чувствительны к обстоятельствам обнаружения инцидента, сбору доказательств и свидетельских показаний. Особенно это касается инцидентов в информационных системах. Если перед вами стоит задача максимального наказания нарушителей, то лучше сразу обратиться в специализированную организацию.

В заключение

Таким образом, к работе по обнаружению и предотвращению инцидентов следует подходить комплексно. Чем основательней будут проведены первые этапы по инвентаризации и категорированию активов и угроз, тем проще будет подобрать эффективный набор мер, даже в условиях ограниченного бюджета.

Дудко Дмитрий для журнала «Системы безопасности» (№2, 2021).