Эх, давно не писал. Сильно скучал я по этому делу. Как вы знаете, меня рекрутировали за корзину печенья и банку варенья участвовать в Кибербитве. Неожиданно, но я даже победил. Говорят, все любят андердогов и сравнивали меня с Исландией :)

На мероприятии было довольно интересно, но были и свои минусы:

- Крайне мало времени на вопрос, что является следствием большого количества вопросов, достаточно 3-4.

- Олег, не стоит менять тему за день до битвы. Уж не знаю, откуда там взялись роботы.

- Общее голосование вместо раундового.

- Крайне неудобно смотреть, нет чатика, не работает капча (!!) в форме вопросов.

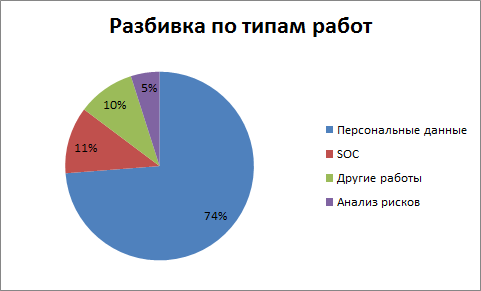

Т.к. времени было немного, а позиция моя по многим вопросам была крайне неортодоксальной, я решил полнее раскрыть тему. И сегодня про угрозы.

Кстати, кто пропустил — полная версия:

Тема 1. Какой будет динамика роста внутренних угроз в ближайшее время?

Динамика будет нулевая. За всю новейшую историю информационной безопасности мы создали огромный и страшный маркетинговый пузырь угроз. Чем страшнее, тем проще нам было выбивать бюджеты (внутренние и внешние) и вообще обосновывать свою нужность (хотя с этим у нас до сих пор серьезные проблемы). Но уже пару лет это не работает.

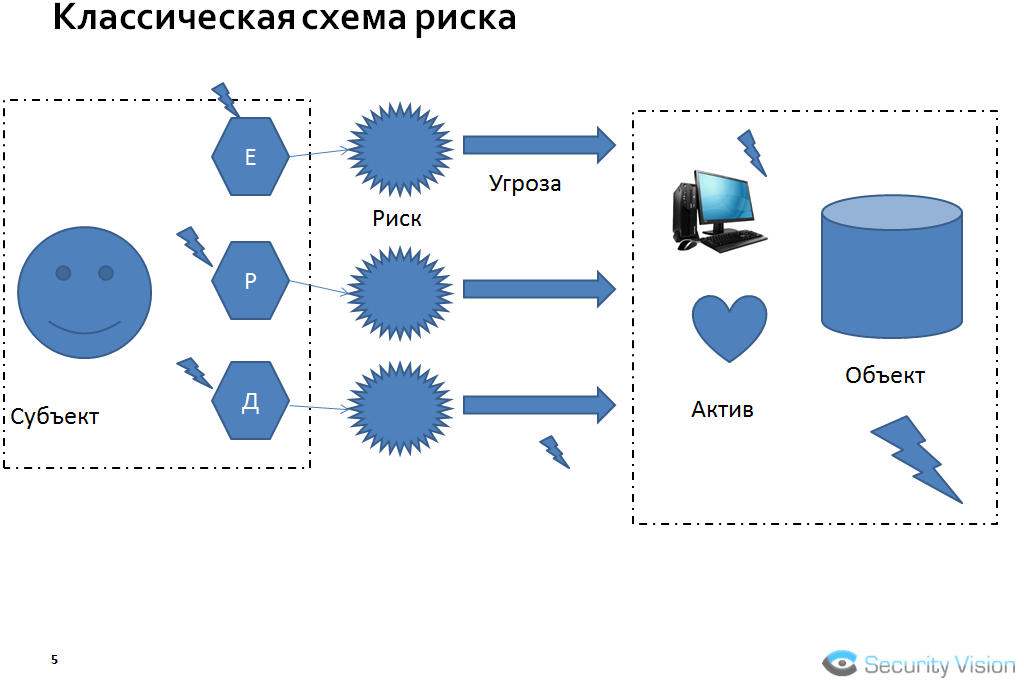

По сути, роста внутренних угроз не происходит. Если взять классическую формулу риска, то в ней вообще нет угроз (и тем более уязвимостей), которыми мы так привыкли пугать директоров в СМИ и на конференциях. Классическая формула из ISO:

Величина риска = вероятность события * размер ущерба

где

Вероятность события = вероятность угрозы * величина уязвимости

сделав подстановку, получаем

Величина риска = вероятность угрозы *величина уязвимости* размер ущерба

Как видим, угрозы и уязвимости — это переменные второго порядка. Это такие переменные, которые могут быть неважны, если известна величина первого порядка. Например, вероятность попасть в авиакатастрофу составляет 0.00001% (вероятность события). И уже не важно, вследствие каких угроз или уязвимостей это произошло – теракты, ошибки и т.п. Все отрасли работают с вероятностью события, мы же зарываемся все глубже и глубже. Например, страховщики уже давно все посчитали и создали даже свой раздел математики (актуарная математика).

При этом под «вероятностью угрозы» здесь понимается likelihood (а не классическое probability), что тоже переводится как вероятность, но характеризуется частотой реализации угрозы за определенный период времени. Крайне не надежная величина.

Величина уязвимости – вероятность того, что угроза будет реализована с помощью данной конкретной уязвимости. Т.е. вполне может быть, что супер-пупер критичная уязвимость может никогда не реализоваться.

Неутешительный краткий вывод можно сделать следующий. Мы сами сильно преувеличиваем значение уязвимостей (как причину реализации конкретных угроз). На этом преувеличении мы пытаемся породить множество страхов в своих умах, и умах бюджетопридержащих. И это подвело нас к пропасти, к которой мы делаем гигантские шаги вперед.

Говоря «нас», я говорю о группе под самоназванием «поИБэ». Это вендоры, интеграторы, заказчики, множество специалистов разных направлений, к коей я тоже себя отношу. Осознать и открыто выразить свою принадлежность к некоей группе, неизбежно отрекаясь при этом от принадлежности ко многим другим группам, — не шутка. Мы (современные люди) принимаем такие решения ежеминутно.

Например, можно заметить, что в основе этих решений часто лежат не логические умозаключения, а эмоции. «Мы животные» звучит обидно. Многие готовы долго и яростно доказывать, что это не так, что люди не животные. «Мы обезьяны» — совсем уж вызывающее заявление, от которого попахивает нигилизмом и общественным вызовом. При этом фразы «мы млекопитающие», «мы позвоночные», «мы многоклеточные» воспринимаются спокойно.

Между тем с биологической точки зрения все эти утверждения одинаково верны. Вот несколько разных «мы», узаконенных современной биологической наукой. Мы многоклеточные. Мы эукариоты. Мы жгутиковые. Мы животные. Мы вторичноротые. Мы хордовые. Мы позвоночные. Мы челюстноротые. Мы четвероногие. Мы амниоты. Мы синапсиды. Мы млекопитающие. Мы плацентарные. Мы приматы. Мы обезьяны (или, что то же самое, антропоиды). Мы узконосые обезьяны. Мы человекообразные обезьяны, или гоминоиды (по-английски apes). Мы большие человекообразные обезьяны (great apes). Мы большие африканские человекообразные обезьяны (african great apes). Наконец, мы люди.

В наследство от наших предков и родичей нам досталось три основные доминанты поведения (мотивов) (в порядке убывания):

- еда

- размножение

- доминантность

(кстати, если вы адепт Пирамиды Маслоу – вам надо пересмотреть свои взгляды).

И именно это мы упустили, когда кинулись надувать наш пузырь страха. А теперь не понимаем, почему нас задвигают подальше. Посмотрим, как в связи с этим меняется наша картина ИБ рисков на реальные риски.

Упс. Оказалось, что субъект, воздействуя через свои доминанты на объект (защищаемую информацию, активы, любую ценность), уже имеет полное множество (или пространство) причин, которое может реализовать огромным числом способов. И наши уязвимости поИБэ — всего лишь капля в море (переменная второго порядка). У нас ведь как? Придумают новую технологию — и давай в ней уязвимости новые перечислять. По сути, этот взбалтывание крайне незначительных (бесконечномалых) факторов в глобальной сфере рисков (помните про авиакатастрофы?).

Через данные доминанты можно выразить любое поведение человека от альтруизма до похуизма. И это мы еще не затронули наш великий разум (большие лобные доли), который еще меньше оставляет места для наших угроз.

Например, на данной битве было два мотивированных человека: Олег с точки зрения доминирования и Дима с мотивом еды (победителя покормят на BISA Summit). Понятно, что при прочих равных Олег не будет тыкать Диме ручкой в глаз. В то время как Диме отступать некуда.

Например, в нашей отрасли сейчас кризис. Увольнения, задержки зарплаты и т.п. Из наших вендоров и интеграторов уже вынесли все более или менее ценное. От клиентов до листов рассылки для спама. Голодный человек обойдет наши CPB и глазом не моргнет. Тогда зачем мы?

В поИБэ мы ставим способ реализации во главу угла. Все наши ЧМУ пестрят действиями (например, Кража носителей информации или Установка ПО, не связанного с исполнением служебных обязанностей), а субъектам уделяем 3 абзаца в модели нарушителей. Мы ставим DLP и не знаем, что ответить на вопрос заказчика – а от фотографирования экрана защищает?

Не даром ни одно внедрение СЗИ не может обойтись без оргмер. Зачем ломать сложный пароль, если можно подсмотреть?

Вывод напрашивается неутешительный. В маркетинговой погоне за страхом (не только со стороны вендоров, но и внутри заказчиков), мы так давили на эти страхи, что нас раскусили и больше не боятся (читай — дают все меньше денег, т.к. не удается доказать бизнесу значимость этих бесконечномалых величин. Надо отпрыгивать от пропасти.

P.S. Уже стал известен мой оппонент по полуфиналу — Эльман Бейбутов из Solar. Мой прогноз: мне надерут задницу. Ведь в Solar работает больше 100 человек. Но я буду биться.

Хотите это видеть? Поставьте напоминалку.