Пойти на SOC- forum меня сподвиг исключительно конкурс от Андрея Прозорова на лучший отчет о форуме (если вдруг будет голосование, голосуйте). ;) Надо сказать, что на различных мероприятиях по ИБ я бывал достаточно. Например, 9 лет подряд ходил на Infosec (теперь уже нет).

Мероприятия эти делятся на три вида: общей направленности (тот же инфосек), вендорские, маркетинговые или партнерские. SOC- forum был вендорским мероприятием, маскирующимся под общую направленность. Почему вендорским? Потому что главным спонсором выступала компания Solar Security, она же держала большой стенд и читала львиную долю докладов. Только не подумайте ничего плохого (Денис, все норм).

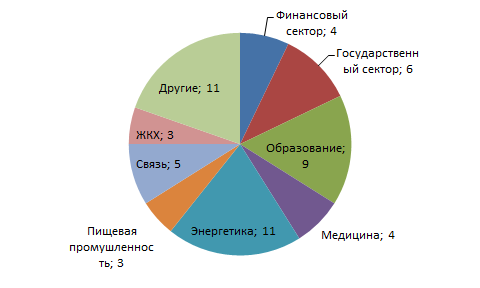

SOC-forum в глазах слушателей

В общем, все это я примерно представлял, и пошел туда в новом качестве. В качестве блоггера. Что значит быть блоггером? Это значит надо везде ходить и все слушать. Я так и делал.

Начнем с организационной части – она отвратная. Насколько хорошо на BISA форумах, настолько плохо на SOC. Начнем с того, что заплатив деньги, я так и не смог ничего съесть. Обед вообще прошел мимо меня, кофе-машины работали через одну, добавку никто не приносил. Как вариант — пригласили слишком много людей, на это бы можно было закрыть глаза, если бы я пришел на халяву. Итого – жирный минус.

Раздаточный материал странный, блокнота не дали (было три листа для заметок в программке), зато дали 2 ручки. Все началось с опозданием на 10 минут, так и катилось до конца. Залы совсем не были приспособлены для подобного шоу, экраны как-то странно расположены – если сидеть по центру, то голову свернуть можно. И навязчивая реклама по центру. Я сам был на пленарке и секции Андрея Прозорова. У Алексей Лукацкого зал был в 3 раза меньше, и все не поместились. А так ничего – на троечку с минусом организовали.

По содержанию. Это тихий афиг. В демагогии есть такой контрприём: чтобы поймать демагога – надо за ним записывать. По идее им еще пользуются журналисты, а блоггер почти журналист. Вот я и записывал.

Главный вывод по конференции – все собрались, потусовали, но дельного ничего не сказали. Конференция прошла впустую. Человек неподготовленный не смог даже узнать, что такое SOC. Пленарку вообще начали со срача. Лукацкий и Маннаников на предложение утвердить определение SOC хором сказали «НЕТ!». Но зал в лице представителя Дипакадемии надавил (уважение). И все стали пытаться дать определение. Виталий Лютиков попытался перевести разговор в научно-техническую точку зрения (и в целом говорил интересные вещи про процессы в соках, но мало).

Самое дельное по определению «Что такое SOC?» сказал Иван Мелехин: как переведем Operation в SOC, так сразу сложится картинка — лиибо управление, либо мониторинг.

Настала первая очередь всех высказаться. Игорь Ляпунов начал сразу с рекламы Solar. Иван Мелехин спросил «а существуют ли SOC , или это новый маркетинговый ход»?

Лучшее место, чтобы слушать и задавать вопросы

А потом все свалилось вообще в Ад. Кстати, ни один заявленный вопрос пленарного заседания так и не получил ответа. Хотя голос разума иногда возобладал. Что удивительно – это было со стороны регуляторов, за что им респект. Все заспорили о… госрегулировании соков. Не буду описывать, лишь цитаты:

Ляпунов: госрегулирование – хорошо, разумное вдвойне хорошо.

Мананников: нужен пряник, необходимо сертифицировать SOC.

Лукацкий: Игорю (Ляпунову) необходимо регулирование, чтобы продавать свои услуги.

Лютиков: создайте свой стандарт по SOC, не ждите регуляторов.

Финогенов: Я еще не знаю, что такое SOC. В начале практика, затем регулирование.

Все слушают пленарное заседание

Следующим кругом ада стало обсуждение ответственности соков перед Заказчиками. Опять только цитаты:

Ляпунов: Ответственность за информационную безопасность на заказчике, нельзя ее переложить на аутсорсера.

Лютиков: включайте в договора солидарную ответственность.

Лукацкий: у нас и за ЗПД никто ответственности не несет, у нас не защита персданных, а защита о регляторов.

И поговорили немного про банки.

Сычев: Отслеживает ли DLP унесенную базу дропперов? А надо.

Курило: Инциденты в банке могут не возникать годами. SOC – это армия в постоянной боеготовности.

По итогу пленарное заседание потерпело фейл. Сокрушительный. А надо было изменить всего лишь малость, уменьшить количество экспертов. Я бы с удовольствием послушал, например, регуляторов – Виталия Лютикова (ФСТЭК) и Дмитрия Финогенова (ФСБ). Крайне разумный подход к проблеме. Я отдельно послушал бы критику Лукацкого и Мананникова. Отдельно – представителей вендоров. Но всех вместе – это фейл «клуба любителей SOC» и Авангарда.

Затем начались секции…

Я был на «Тематическое заседание 1 «Опыт построения и эксплуатации SOC». Сам я сделал чуть-чуть SOCов, поэтому было интересно услышать опыт коллег. Тут не буду подробно описывать – презентации можно посмотреть в интернете, напишу лишь свои записи к каждому из выступающих. Это те вопросы, которые у меня возникли к ним, и которые я старался задать (два раза меня прокатили, хотя уже держал микрофон в руках). Кстати, всю секцию я один практически вопросы и задавал – блоггер, что с меня возьмешь?

Top3 блоггер на секции по опыту построения SOC

Опыт построения и эксплуатации центра мониторинга ИБ в ОАО «РЖД»

Александр Глухов, заместитель начальника Департамента безопасности ОАО «РЖД»

Рассказывали, как ЦБИ внедрило SOC в РЖД.

Агентская технология? Сертифицирован ли агент? НДВ? Является ли агент угрозой и точкой отказа? Какие контроли используются? Все теперь делают геопривязку. РЖД еще не подключено с СОПКЕ.

Вопрос про агент задал разработчикам. Получил ответ, что 1 версия была сертифицирована, сейчас 3, и когда-нибудь ее сертифицируют. Получил интересное мнение, что если ЦБИ является сертифицирующей лабораторией, то софт пишет без НДВ.

<слухи mode on>

Уже в перерыве конкуренты открыто говорили, что решение у ЦБИ не работает.

<слухи mode off>

Опыт построения и эксплуатации коммерческого SOC

Владимир Дрюков, руководитель департамента JSOC Solar Security

Время на остановку атаки (с) – оно есть?

Готовы ли вы нести солидарную ответственность? Этот вопрос так и не дали задать :(

Технологии и опыт реализации распределенного SOC

Роман Назаров, начальник отдела систем управления рисками ЗАО НИП «Информзащита»

Информзащита тоже внедрила SOC в РЖД… Так и не понял, как они сферы влияния с ЦБИ попилили.

Сделали несколько территориально распределенных центров обработки инцидентов. Единой мастер ноды и корреляции нет. Разделено по инцидентам.

Опыт построения и эксплуатации центра мониторинга компьютерных атак и управления инцидентами

Алексей Васильев, руководитель центра мониторинга, ЗАО «Перспективный Мониторинг»

Была и дочка Инфотекса. Нишевой продукт для сетей VipNet.

Могут ли использоваться другие IPS? В какие SIEM/ SOC других вендоров вы передаете информацию? Инцидент, описываемый по ГОСТу? Вы заменяете собой антивирус? Много слов «будет» и «будущего времени»

Цитата: SIEM из коробки.

SOC: от идеи к результату

Андрей Янкин, руководитель отдела консалтинга Центра информационной безопасности компании «Инфосистемы Джет»

Хороший теоритический доклад.

Цитата: 46 функций SOC, но еще никто их не реализовал.

Эффективный SOC для критической инфраструктуры. Знания и инструменты

Евгений Генгринович, советник Генерального Директора АО «ITD Group»

Как иностранный GRC применять в РФ? Правильно ли, что вы предлагаете «консультант» с практиками по ИБ? Как происходит обновление фидов в сегменте АСУ ТП без интернета?

Фундамент для построения SOС

Руслан Бялькин, директор по продажам комплексных решений, SAFEDATA

Цитата: ЦОД и SOC не различаются с точки зрения инфраструктуры.

На секции у Лукацкого в каждом докладе была реклама себя любимых и тех решений, что они продают. Отличился только Positive, сказав, что не делает SOC и SIEM.

Дальше уже не мог быть, поехал по делам своего SOCa.

Итоги:

- Организаторам жирный минус. Секции были забиты рекламой чуть менее, чем полностью. Из интересных и умных экспертов можно было сделать 10 интересных секций.

- Минус в карму тем, кто рекламировал себя вместо просвещения аудитории.

- Ни один заявленный вопрос конференции не был рассмотрен должным образом. Все неслись галопом по европам.

Идти или не идти в следующий раз? Если вас приглашают бесплатно – конечно, идти. А вот деньги за такое платить не стоит.

P. S. Усе, ухожу из блоггеров. Неблагодарная это работа. Андрею и Алексею по службе положено везде бывать и выступать. Грусть видна в их глазах. Не хочу так. Лучше я буду по-простому – графоманить на тему безопасности, и на конференции особо не ходить.

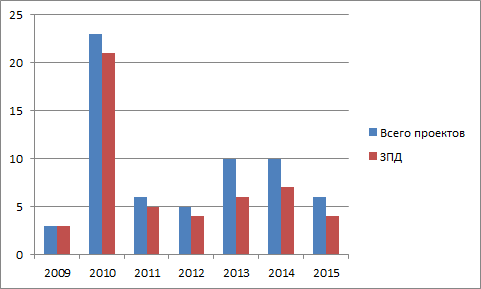

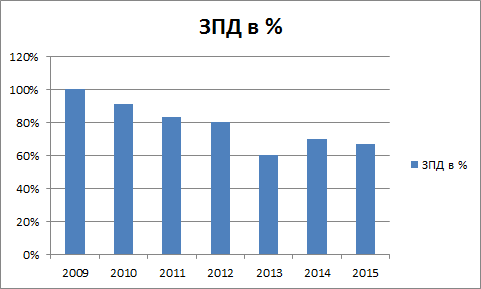

В конец года принято подводить итоги, не будем нарушать традиции. Рабочие итоги подводить не буду, т.к. давно живу мерами финансового года. А финансовый год у меня с апреля по апрель. Но кто мешает подвести промежуточные? Никто. Надо же использовать все возможности для самовосхваления себя любимого. :)

В конец года принято подводить итоги, не будем нарушать традиции. Рабочие итоги подводить не буду, т.к. давно живу мерами финансового года. А финансовый год у меня с апреля по апрель. Но кто мешает подвести промежуточные? Никто. Надо же использовать все возможности для самовосхваления себя любимого. :)

Сегодня о тайм-менеджменте. Я честно изучал тайм-менеджмент и

Сегодня о тайм-менеджменте. Я честно изучал тайм-менеджмент и