Друзья, я все время ищу новые форматы. Чтобы и мне было не скучно, и вас любимых порадовать. Скукотища же фигачить отчеты, которые пишут все, или гнать джинсу за родимого работодателя.

Поэтому у нас сегодня Versus battle. Кто не знает — это способ выяснения, кто круче в американских рабочих районах. Versus может быть какой угодно, хотя изначально, конечно, это был рэп. Хочешь — в мешках бегай, хочешь — дротики на точность кидай. Каждый из вас делает тоже самое, когда ищет что-то нужное, но неизведанное. Автосервис, стоматолога или врача узкой специализации.

Необходимое пояснение

Михаил, Евгений, цель данного материала не в том, чтобы вас обидеть. Лично я не знаю никого из вас, и смотрю со стороны. Цель материала показать то, что видит ваш рядовой клиент. Смысл в том, чтобы эти неточности не мешали вам зарабатывать и нести добро и свет людям. Я надеюсь, вы воспримите данный материал как взрослые люди.

По сути, я с вами в одной лодке. Мы играем на одном или, как минимум, соседних полях. Ваши просчеты отражаются и на мне.

Все ниже сказанное – личное мнение автора, выраженное в пародийной манере. Автор – шут, что с него возьмешь?

Перед битвой

Диспозиция перед битвой такова. Я — рядовой клиент, которому требуется юридическая консультация по вопросам информационной безопасности. Проблема у меня серьезная, которая может перерасти в судебный процесс. Я готов решить проблему любыми способами и за любые деньги, но лучше бесплатно. Т.к. знакомых у меня в информационной безопасности нет, я запускаю гугл… или яндекс.

Гугл дал осечку

И Яндекс не помог

Вся информация почерпнута из открытых источников с сайтов участников битвы. В редких случаях были применены спецсредства для раскрытия темы.

Раунд 1 – Знакомство

Удивительно, но наших бойцов я не смог найти по запросу «юридические консультации по информационной безопасности», яндекс и гугл их не котируют. Либо это для них не важно, либо надо что-то серьезно делать с позиционированием. На одной известности в ИБ тусовке далеко не уедешь. Допустим, мне их посоветовали.

Участники

Михаил Юрьевич Емельянников

Характеризует себя следующим образом:

Эксперт в области информационной безопасности и безопасности бизнеса. Управляющий партнер Консалтингового агентства «Емельянников, Попова и партнеры»

Ссылка «Моя веб-страница» в блоге (???) ведет на сайт Агентства. Аааа… нет, конечно, хорошо быть экспертом. Но я тоже себя экспертом называю. Если вбить Михаила в гугл, то почему-то вылезают ссылки на секлаб и фейсбук. На секлабе написано:

Блог известного российского эксперта в области информационной безопасности, защиты персональных данных, коммерческой тайны, государственного регулирования охраны конфиденциальности. Комментарии к «громким» событиям, связанным с утечкой данных и взломом компьютерных сетей.

А на фейсбуке можно найти первое подтверждение квалификации – окончил школу КГБ СССР. Как вы понимаете, человеку неискушенному сложно из всего этого понять, кто же перед ним.

Не понятно, где и на каких должностях Михаил работал. Что и для кого он сделал? Согласитесь, опыт является существенной подмогой в формировании представления о человеке, который возьмет с вас деньги не пойми за что.

ЗПД для 99% — темный лес. Но если непосвященный видит, что вы делали это для Газпрома или Сбербанка, уважение начинает просыпаться. Не зря же они ему деньги платили… Этого, увы, у Михаила нет.

Оффтоп: надо сказать, что с творчеством Михаила я не знаком, был на одном выступлении на BISA 2014, и на этом все.

Евгений Царев

У Евгения есть свой сайт, а в нем раздел «Об авторе». Мелкая придирка, Жень, ну ты же не девушка, чтобы возраст себе занижать. Я понимаю, все хотят выглядеть моложе. Лучше либо убрать, либо отслеживать изменения.

Евгений более тщательно подошел к автобиографии, есть сведения об образовании. Но зря убрал сведения о прошлых местах работы. В предыдущей версии сайта они были. Покопавшись немного в интернете можно найти, что Евгений работал сплошь на руководящих должностях: замдиректора по развитию бизнеса, директор представительства и т.п. Но возникает естественный вопрос – зачем руководителю заниматься инженерно-аналитической работой? Или, во всяком случае, рекламировать ее?

И уж странно смотрится в таком контексте степень MBA «Инновационный и проектный менеджмент». Вы же по безопасности оказываете консультации, а не по менеджменту.

Цитата:

Профессионально занимаюсь развитием направления информационной безопасности в российских интеграторах и вендорах.

Каких интеграторах? Каких вендорах?

Цитата:

Являюсь участником рабочих групп ЦБ/АРБ/Минсвязи (закон «О персональных данных»), РАЭК (законопроект о спаме), НП «НПС» (защита информации в Национальной платежной системе) и др.

Вот лично я понимаю, почему стоит в конце и др. Но человек со стороны может воспринять это как желание закидать страшными аббревиатурами и списками. «Я член академий… почетный член фондов…» и т.п.

Плюс к этому, употреблено в настоящем времени «являюсь». Вопрос – откуда столько времени бывать на всех этих рабочих группах? В перечислении их 5 (с и др. – штук 10 должно быть, иначе бы все перечислили). Считаем 10 заседаний в месяц, плюс день подготовки до, плюс день чтение итогов, плюс день на правки. Получается, что занято 30 дней в месяце…

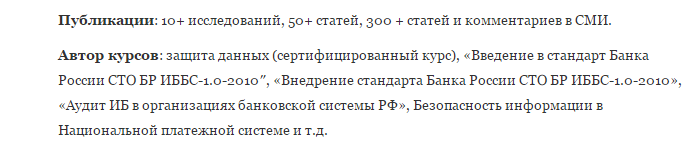

Цитата:

Автор более 12 исследований (каких?), 50 статей и 300 публикаций и комментариев в СМИ по информационной безопасности.

Евгений, да, я знаю, почему ты так написал. Но это не отменяет того, что весь этот Лукацкий-стайл – владелец заводов, газет, пароходов – выглядит, мягко скажем, не очень. Да и цифры подозрительно круглые. Уж лучше опыт писать, чем публикации. Надо сказать, что на этом же сайте в другом месте статей и комментариев указано 50+ и 300+. Евгений скромный человек.

Цитата:

Статусы:

- Аудитор, Внедренц и Сертифицированный тренер по Стандарту Банка России в области информационной безопасности;

- Аудитор и Тренер по ISO/IEC 27001

По ISO не совсем понятно — какой аудитор? Внутренний? Lead? Сертифицирующий (или как он там называется, который проводит аудит от BSI)? И тут я вижу немного манипуляции: все же сомневаюсь, что BSI сертифицирует тренеров в России? Да, аудитору, чтобы проводить контрольные аудиты, надо 200 часов (мб сейчас больше) потратить на аудиты, или же можно заменить их проведением обучения, но сомневаюсь, что речь об этом. Но звучит круто.

Оффтоп: Евгения я знаю еще меньше, чем Михаила. Первое мое знакомство с ним состоялось с поста Алексея Лукацкого.

Итог: раунд за Царевым.

Райнд 2 – услуги

Здесь буду давать комментарии в оригинальном тексте участников.

Михаил Емельянников

Консалтинговое агентство «Емельянников, Попова и партнеры» (вот интересно – кто такая Попова и кто эти партнеры? Опять к вопросу о подаче услуги: баллы снимать не будем, т.к. разбирали это в первом раунде) предлагает услуги профессиональных консультантов (а конкретно?) в области информационной безопасности. Уникальность предлагаемых услуг состоит в комплексном решении проблем на стыке правовых, организационных и технических мер, исходя из необходимости соблюдения законодательства и оптимизации затрат (ну, скажем, что каждый первый интегратор делает такую «уникальность»).

Агентство оказывает услуги:

· предприятиям и организациям, заинтересованным в создании эффективной системы защиты информационных ресурсов и выполнении требований регуляторов (придирка профессиональная – почти невозможно сделать эффективно и соблюсти все требования регуляторов при заявленной оптимизации затрат);

· отечественным и зарубежным компаниям, работающим на российском рынке информационной безопасности или имеющим планы выхода на него;

· организаторам учебных курсов и семинаров по вопросам защиты информации.

Краткое описание услуг

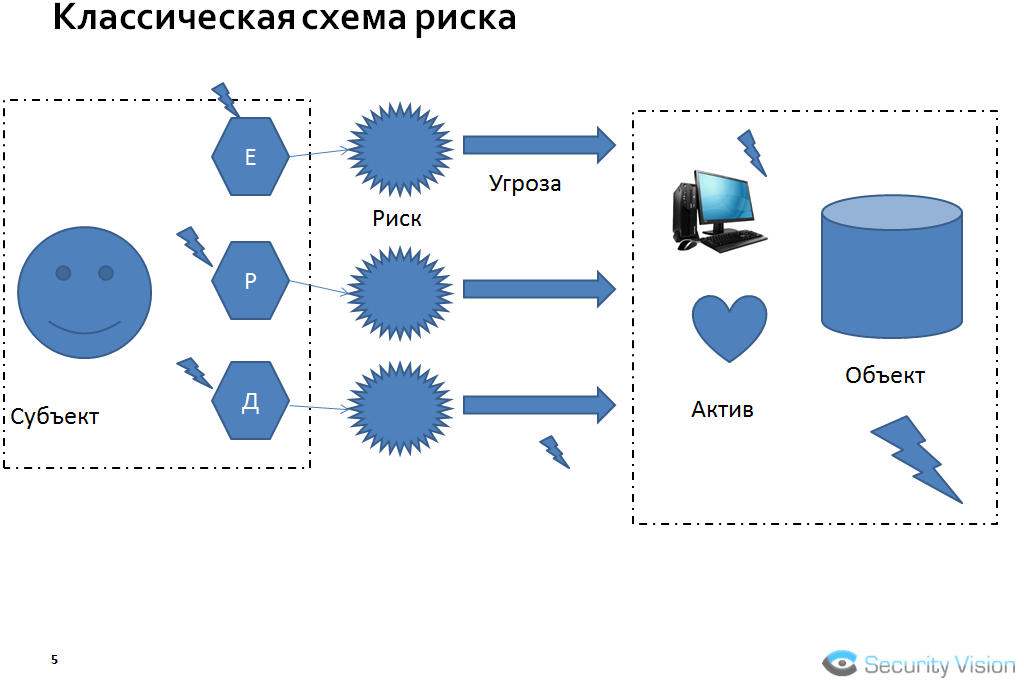

· Выявление на предприятии проблем в информационной сфере, поиск путей решения, риск-менеджмент (анализ рисков, выработка стратегии управления рисками, определение мер по их снижению или компенсации).

· Разрешение сложных проблем выполнения положений законодательства в области персональных данных с учетом нормативно-правовых актов других областей правового регулирования (видимо, текст старый – сейчас сложных проблем «на стыке» что-то не припомню, или надо указывать конкретно), устанавливающих требования, связанные с обработкой персональных данных (трудовое, гражданское, налоговое законодательство, законодательство о правоохранительной, оперативно-розыскной, кредитно-финансовой деятельности и др.).

· Установление и изменение режима коммерческой тайны с целью обеспечения защиты исключительных прав обладателя секретов производства (результатов деятельности в интеллектуальной сфере) (как-то узко, есть еще куча исключительных прав, а уж видов коммерческой тайны… одним производством дело не ограничивается).

· Экспертиза законченных (есть соответствующая лицензия и аккредитация?) или находящихся в стадии приема проектов в области информационной безопасности с целью оценки соответствия требованиям законодательства, полноты, разумности и достаточности предлагаемых в проекте защитных мер, обоснованности выбора средств защиты информации.

· Обучение и повышение осведомленности персонала заказчиков в области безопасности и выполнения требований законодательства, проведение семинаров, вебинаров, учебных курсов и др. мероприятий по тематике информационной безопасности для всех категорий (тут ссылка) – от владельцев бизнеса и руководителей высшего звена до рядовых работников (почитав блог и посмотрев евенты, складывается ощущение, что обучение — это основной вид деятельности агенства…).

· Консалтинг (а чем слово консультирование не нравится?) компаний-производителей средств защиты информации, а также компаний-интеграторов (просто интересно – и часто обращались? По идее в интеграторах полно своих специалистов), оказывающих услуги в области информационной безопасности:

— сложные вопросы регулирования информационной безопасности;

— экспертная оценка развития бизнеса компании, ее позиционирование и продвижение на рынке информационной безопасности;

— консультации по развитию продуктов и услуг, предлагаемых или планируемых к запуску;

— аналитические исследования в области угроз, тенденций, технологий информационной безопасности, практики правоприменения (к сожалению, нет исследований в открытом доступе);

— представление интересов компаний на различных мероприятиях (подготовка и проведение презентаций, семинаров, участие в переговорах и пресейле, статьи с аналитическими исследованиями и др.) (кхм… а как это выглядит? Приходит Михаил и говорит: «Вы меня знаете, но сегодня я от компании «Веторк-2000». Да?).

· Консалтинг зарубежных компаний, работающих на российском рынке или планирующих такой выход, по сложным проблемам российского законодательства, таким как обработка персональных данных, защита коммерческой тайны и др. (т.е. у зарубежных компаний всего две проблемы?), для компаний, планирующих продвижение на российский рынок своих продуктов и услуг в области информационной безопасности, — по вопросам государственного регулирования, сертификации продуктов и лицензирования деятельности, особенностям поставок для государственных нужд.

Усе, дальше контакты. Кстати, почта на gmail … не секъюрно.

Евгений Царев

Подготовка судебных и досудебных экспертиз по вопросам информационной безопасности и защиты информации

Срок подготовки заключения: от 5 рабочих дней (без учета обследования на месте (так обследование может месяцы занимать. Лично мне было бы неприятно узнать, что общий срок будет 2 месяца, а не 10 дней максимум, как я мог бы ожидать по написанному. Плюс к этому не указана верхняя граница по срокам…)

Подготовка информационного письма для суда: в течение 1 рабочего дня (даже если запрос пришлют в 17-30? Если да, так это офигенное конкурентное преимущество – надо указывать)

Подготовка информационной справки: от 3 рабочих дней

Подтверждение квалификации с копиями документов прикладывается к письму и заключению (собственно, это немного отредактированная версия из 1 раунда. Но тут отсутствие опыта – жирный минус. Одни курсы, обучения и 300+ статей. Что значит «проекты по запросу»? Евгений, вы публичный эксперт, который живет доверием суда к вашему мнению. У вас весь сайт должен быть в ваших проектах, благодарственных письмах и отзывах).

Суть услуги:

— проведение судебной экспертизы в рамках арбитражного или гражданского процесса, по запросу органов дознания и следствия, а также исполнительной власти и местного самоуправления (т.е. я как ответчик или истец не могу к вам обратиться за экспертизой? Зачем такие излишние уточнения?);

— составление заключения по запросу физического или юридического лица, включая адвокатов (вы не любите адвокатов? Или они у нас теперь не физические лица?);

— подготовка рецензии на заключение других экспертов (комментарии на комментарии. Думаю, любой адвокат бы поставил под сомнение вашу экспертизу ввиду отсутствия опыта реальной работы);

— получение консультации на предмет проведения экспертного исследования.

Итог: 2-0 в пользу Царева.

Раунд 3 – разное

Сюда попадает все, что нельзя оформить в отдельный раунд. И Евгений, и Михаил – блогеры. Евгений больше года не писал, но сейчас вернулся. Видимо, повышал квалификацию по ИБ.

Евгений, в отличие от Михаила, пишет сейчас по судебной практике (что плюс), но не совсем ушел от репостов. Все-таки ссылки на чужой контент — они больше для твиттера. Михаил пишет пространные посты об угрозах домохозякам и подросткам.

Оба бойца довольно эгоцентричны, хотя Евгений в большей степени – есть раздел в видео о себе любимом.

Михаил, по сложившемуся ощущению, занимается чтением курсов. У него в блоге всего три вкладки, причем вкладка с курсами больше, чем вкладка с услугами. Кстати, Михаил, это абсолютно нечитаемо. Какая-то простыня слабо форматированного текста, конкретный курс не найти.

Евгений написал книжку «Как удалить данные о себе?» на 9 страниц, правда, не понятно, зачем он ее распространяет через почту, если она все равно лежит у него на сайте? Клиентскую базу собирает? Кстати, для поисковиков лучше название написать текстом, а не на картинке.

По поводу цен прямых данных в интернете нет. Про Михаила говорят (считайте это слухами), что он готов всем помогать с ответами на вопросы за крайне неприличные деньги.

Ну, и Евгений раньше начал вести свой блог (2009 год против 2011).

Итог: разгром 3-0.

Заключение

Будь я человеком из нашего вступления – наши участники не помогли бы мне решить мою проблему. Я бы их просто не нашел. Но если бы нашел, у меня не возникло бы доверия к ним на основании информации, которую они сами о себе предоставили.

Но если бы это были последние эксперты в мире, то выбрал бы Царева.

На этом все. До новых встреч.

Базовой книгой для понимания нашей природы для меня стала очешуенная книга Александра Маркова «

Базовой книгой для понимания нашей природы для меня стала очешуенная книга Александра Маркова « Следующая книга раскроет вам мир эмоций – Даниэль Гоулман «

Следующая книга раскроет вам мир эмоций – Даниэль Гоулман « Четвертая книга будет полезна тем, кто работает в заказчиках. Эдгар Г. Шейн «

Четвертая книга будет полезна тем, кто работает в заказчиках. Эдгар Г. Шейн «